UTM機能

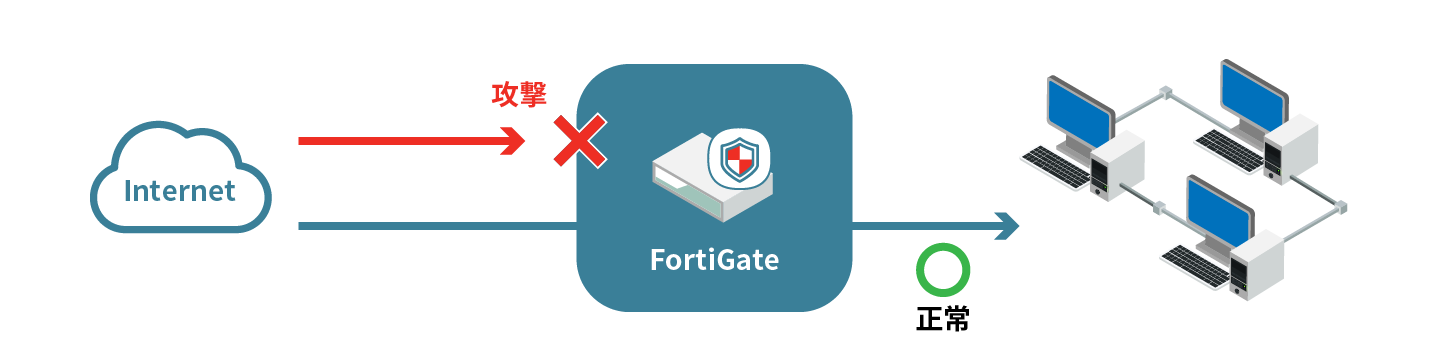

※要ライセンスIPS(不正侵入防御)機能 - インターネットからの攻撃を防御 -

- Fortinet社による自社開発のエンジン・シグネチャを使用

- シグネチャマッチングによる攻撃検知・防御

危険度、ターゲット、OS、プロトコルを指定し、数千のシグネチャから簡単に必要なシグネチャを絞り込み可能 - カスタムシグネチャも作成可能

- 攻撃を検知した場合、送信元IPなどの条件でトラフィックを遮断可能

IDS・IPSとは?

●IDSとは

IDSは、Intrusion Detection Systemの略で、不正侵入検知システムのことを指します。外部と社内ネットワーク間の通信の監視を行い、不正アクセスなどの悪意ある通信を検知した場合は、セキュリティ管理者に通知します。

●IPSとは

IPSは、Intrusion Prevention Systemの略で、不正侵入防御システムのことを指します。IDSと同様に悪意ある通信を検知した場合にはセキュリティ管理者へ通知を行うほか、通信の遮断を自動で実施する機能を持ちます。

●IDSとIPSの違い

IDSとIPSでは、悪意ある通信を検知したあとの対応が異なります。IDSは悪意ある通信を検知後、通知を行うだけですが、IPSは通知した後にアクセスの自動遮断ができます。また、IDSを導入した場合、通知を受け取ったセキュリティ管理者が内容を確認して遮断などの対応を行うという運用が必要になりますが、IPSではそのような運用の手間なく、悪意ある通信を遮断することができます。

より詳しくはこちらから

●IDS・IPSの種類

IDS・IPSには、監視対象が異なる「ネットワーク型」と「ホスト型」があります。

・ネットワーク型

ネットワーク上に配置し、ネットワークを流れる通信を監視・解析し異常を検知します。

<ネットワーク型のメリット>

既存のサーバーへの変更が必要ないため、導入が容易です。

・ホスト型

監視したいサーバーにインストールし、外部との通信の結果発生するサーバー内のデータを監視します。ログの改ざんや不正アクセスなど、サーバー内でのさまざまな異常を検知します。

<ホスト型のメリット>

外部との通信の結果発生するデータを監視するため、暗号化された通信による攻撃も検知することができます。

●IDS・IPSによる検知の仕組み

IDS・IPSで悪意ある通信を検知する方法には、「アノマリ型」と「シグネチャ型」の2種類があります。

・アノマリ型

アノマリ(anomaly)は、通常の状態から逸脱した状態、異常な状態であることを指します。アノマリ型の検知では、トラフィックの状況などから、通常の通信にはない動きがあった場合に異常と判断し、検知します。

<アノマリ型検知のメリット>

通常とは異なる通信を「異常」と判断するため、未知の脅威にも対応することができます。

・シグネチャ型

シグネチャ(signature)は、一般的には「署名」の意味合いを持ちますが、セキュリティの分野では既存のサイバー攻撃を検知するためのパターンを指します。シグネチャ型の検知では、パターンに一致する通信があった場合は「異常」と検知します。

<シグネチャ型検知のメリット>

パターンがある既知の攻撃を正確に検知することができます。

●IDS・IPSとFirewallの違い

IDS・IPSとFirewallには、不正通信へのセキュリティ対策という共通点がありますが、役割が異なります。

Firewallでは外部からの通信をブロックし、内部から外部への通信とその戻りの通信のみ許可しますが、許可した通信に異常があるかどうかまでの確認は行うことはできません。IDS・IPSも導入して併用することで、異常な通信を検知し、セキュリティを強化することができます。

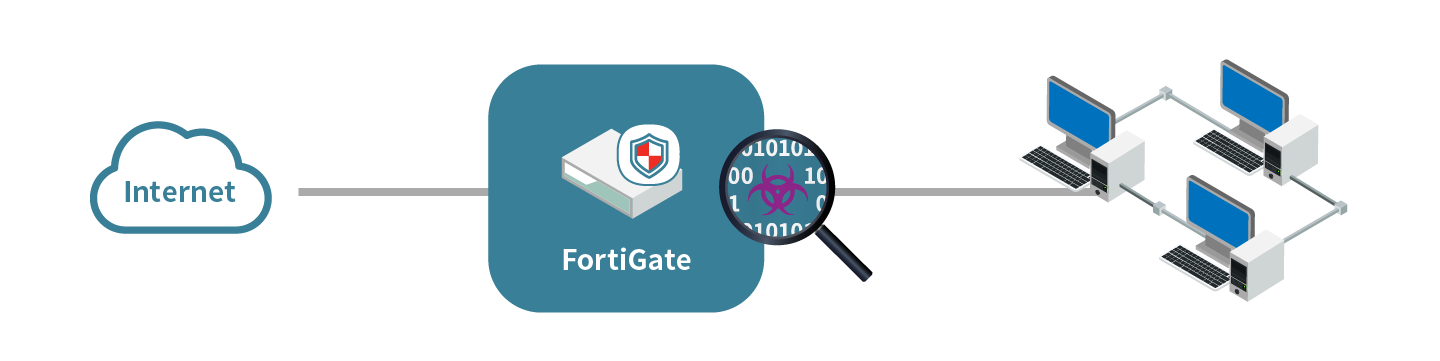

アンチウイルス機能 - FortiGateを通過するパケットのウイルスを検知 -

- Fortinet社による自社開発のエンジン・シグネチャを使用

- SMTP、POP3、FTP、IMAP、HTTPなどに対応

- 使用環境に合わせた細かいチューニングが可能

パフォーマンスを考慮して、アンチウイルスDBの適用レベルを選択可能

プロトコルごとにEnable/Disableが可能=>パフォーマンスの向上 - L2モードでも設定可能

- 標的型攻撃対策機能としてサンドボックス、ボットネットIPレピュテーションDBなどを包含

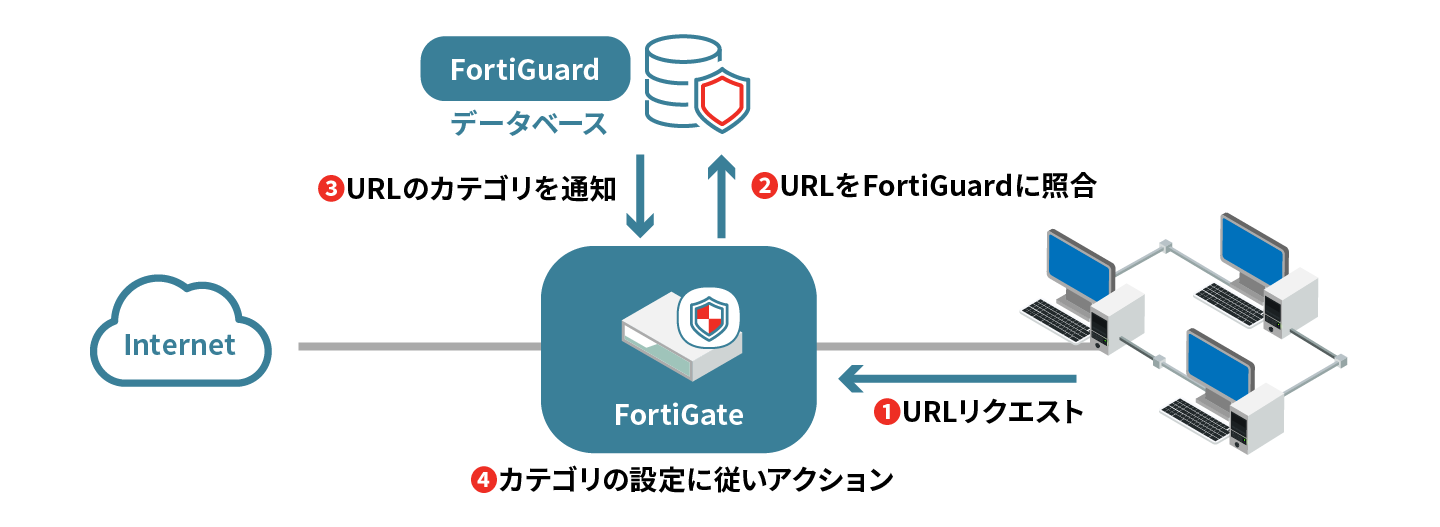

Webフィルタリング機能 - 危険なWebサイトへのアクセスを抑止 -

- Fortinet社による自社製URLデータベースを使用

(FortiGate内にキャッシュを保持するが、基本的にFortiGuardに問い合わせを行う) - カテゴリーごとにアクション設定(カテゴリー制御はライセンス要)

アクション種類=許可/モニタ(許可+ログ出力)/警告(ボタン押下で表示)/認証(ID/パスワード入力で表示)/ブロック - カスタム URLホワイトリスト/ブラックリストを手動定義可能(URL指定はライセンス不要)

- 禁止ワードによるブロック可能

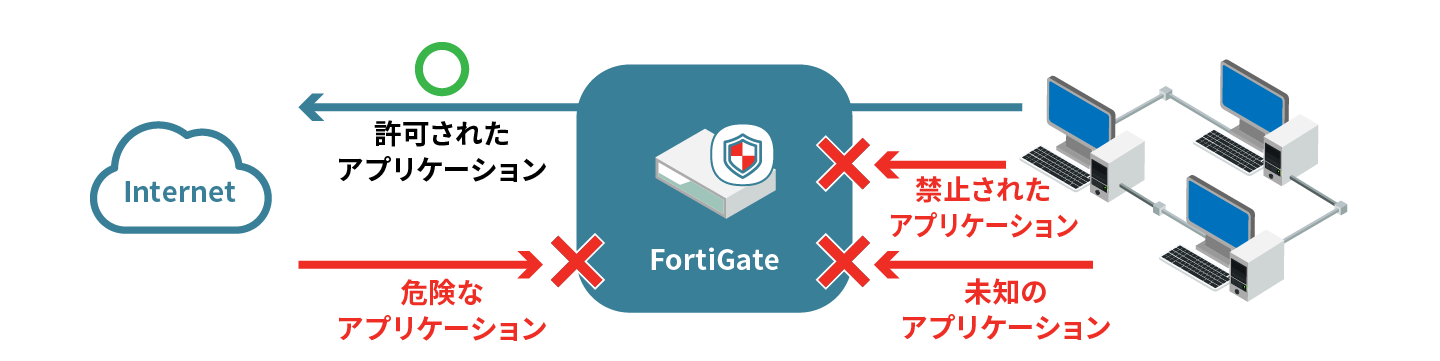

アプリケーション制御機能 - 危険なアプリケーションの利用を制御 -

- Fortinet社による自社開発のエンジン・シグネチャを使用

(アプリケーション制御用シグネチャはIPSシグネチャに包含)

※約4,700種のアプリケーションを認識可能(2023年6月現在) - 業務に必要なアプリケーションのみを許可することができる

- 情報漏洩の可能性がある危険なアプリケーションや、業務に無関係なアプリケーション(動画など)を禁止できる

また、「P2P」など、カテゴリー指定により、新規開発される同種のアプリケーションにも自動的に対応

標的型攻撃対策として「ボットネット」カテゴリーを新設 - シグネチャにない未知のアプリケーションを検知可能

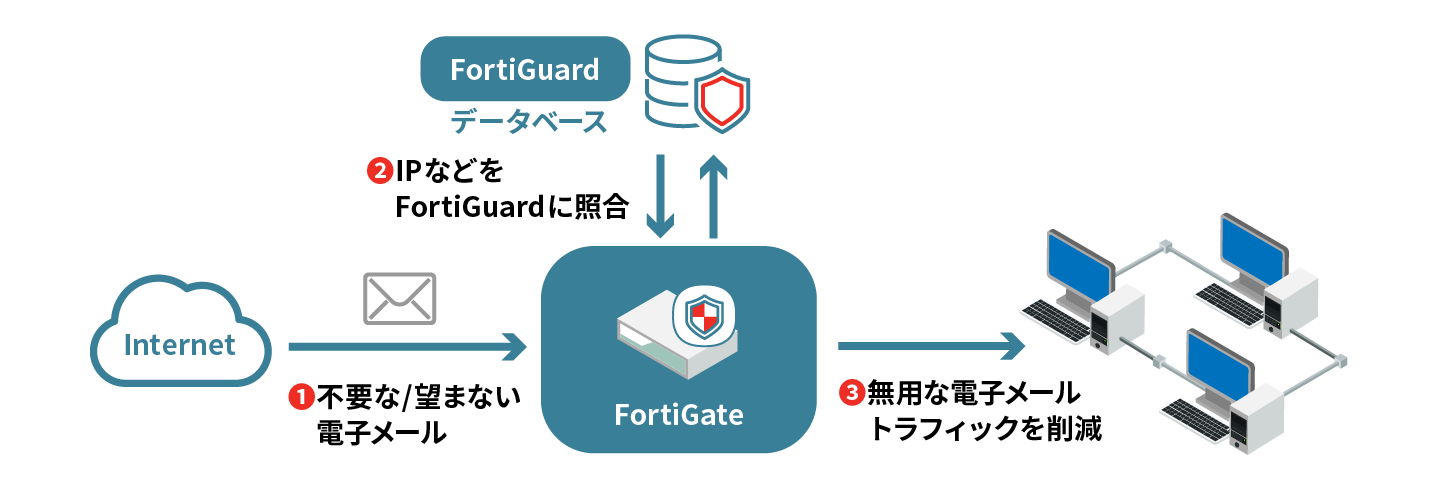

アンチスパム機能 - 不要な電子メールをゲートウェイでフィルタリング -

- Fortinet社による自社製データベースを採用(FortiGuardサービスとして提供)

- SMTP、POP3、IMAPに対応

- 送信元IPアドレスやヘッダ情報だけでなく、コンテンツの検査も可能

(メール内のURLや禁止ワードを検査) - 件名へのタグ付け、破棄(SMTPのみ)のアクションを選択可能

カスタム ホワイトリスト/ブラックリスト設定可能(IPアドレス/メールアドレス)