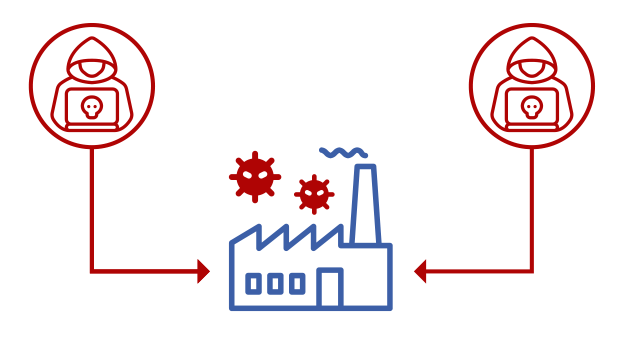

工場をターゲットにした

サイバー攻撃が増加しています

工場DXに伴う

セキュリティリスクの増大

工場DX化によりネットワークに接続する機器が増え、攻撃対象も広がっています。

製造業はサイバー攻撃の

標的にされやすい傾向に

OSが古いなどセキュリティ対策が不十分で、攻撃者に狙われやすい環境となっています。

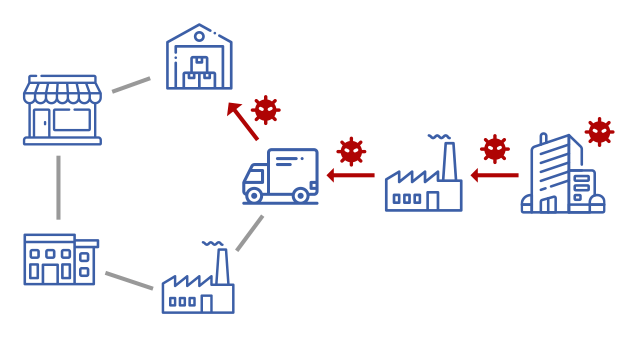

増加する

サプライチェーン攻撃

企業規模問わず、セキュリティ対策が不十分なグループ企業・取引先から、サイバー攻撃が拡散します。

日立ソリューションズに

お任せください

技術と組織、両面から必要な

セキュリティ対策をご提案

日立ソリューションズは、工場からオフィスに至るセキュリティに関する設計から構築、運用・監視、さらに運用組織の体制づくりまで、複雑かつ難易度の高いセキュリティ対策をお客さまの要件に合わせて提供します。

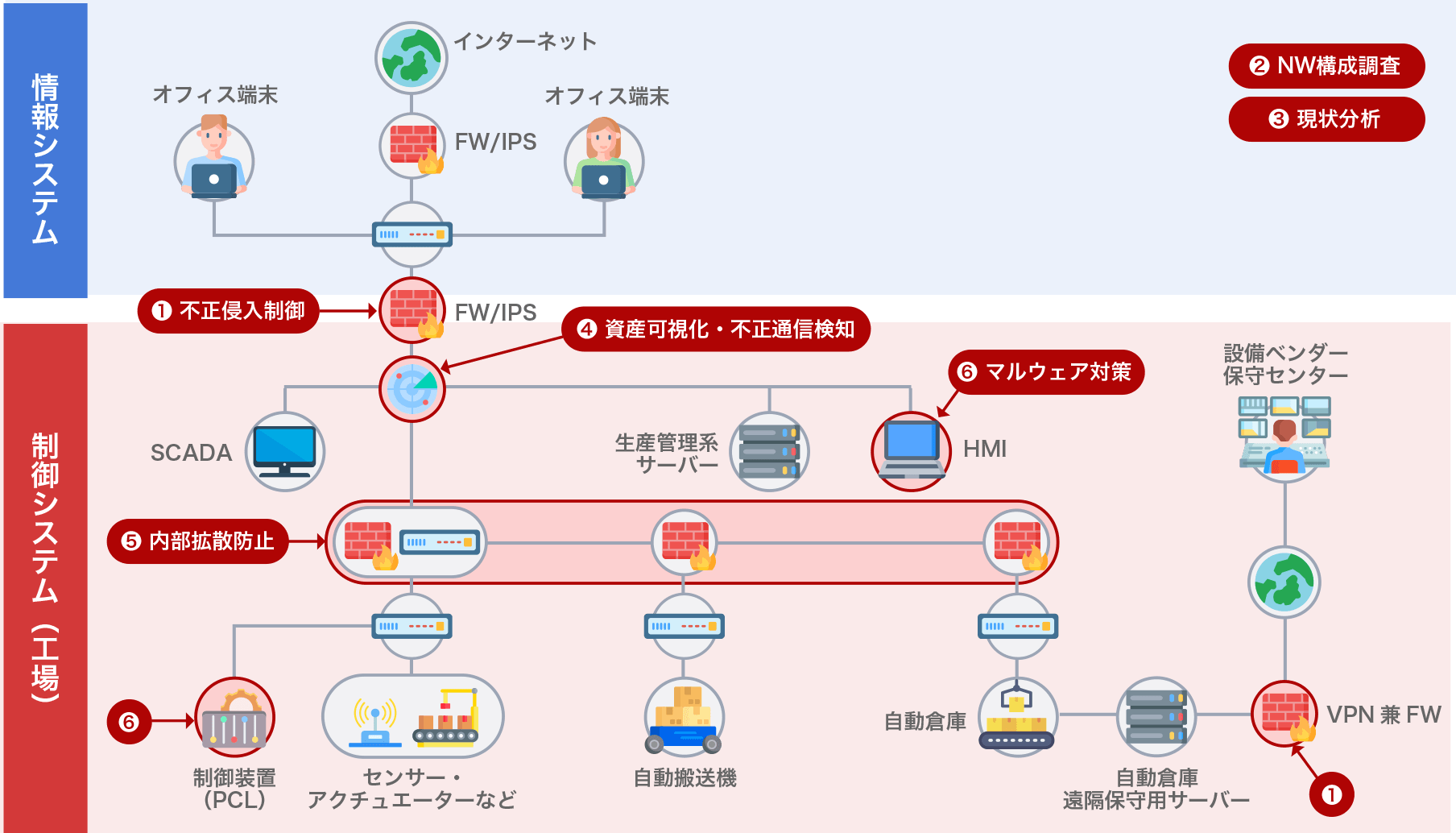

技術的観点の対策例:現状分析から対策の実現まで幅広く対応

不正侵入防御

現状分析

内部拡散防止

NW構成調査

資産可視化・

不正通信検知

マルウェア対策

組織的観点の対策例:中核組織の構築から継続的・全社的な浸透施策も

組織課題を共有

脅威に対処できる組織づくり

継続的な対応力の強化

豊富な経験とノウハウで、

工場の可用性を向上

日立ソリューションズでは、日立グループがミッションクリティカルなシステム構築で培った経験とノウハウを生かし、有事の際も工場の稼働を止めない可用性の高い制御システムセキュリティソリューションを提供します。

ご支援可能な工場の業種例

自動車

機械

運輸・流通

製薬

食料品

印刷・製紙

電子部品

...など

工場の特性に合わせたリスク対策を実現する豊富な製品・サービス群

日立ソリューションンズでは、業界ガイドライン(NERC CIP *1、 IEC 62443 *2)など制御システム特有のセキュリティ要件を熟知するコンサルタントとエンジニアが、お客さまの工場・倉庫・オフィスの状況を踏まえながら課題に応じた効果的なソリューションを提案します。

- *1 NERC CIP:NERC(北米電力信頼度協議会)により発行された重要インフラストラクチャを保護するための強制的な基準

- *2 IEC 62443:汎用的な制御システムのセキュリティについて、事業者による管理運用をはじめ、技術、システム、デバイスまで包括的に規定した国際規格

OTセキュリティ市場動向もわかる

工場・OTセキュリティ検討時に

押さえておくべきポイント

工場におけるリスクと対策についてわかりやすく解説しています。

また、OTセキュリティの導入状況や課題を調査したアンケート結果をご確認いただけます。

多様化・複雑化する

サイバー攻撃

具体的なサイバー攻撃のアプローチ

ネットワーク経由での侵入

- ITネットワークやインターネットから侵入

- メンテナンスなどに使用するリモート環境から侵入

サプライチェーン攻撃

- セキュリティ対策の手薄な企業を起点として標的の企業を攻撃

デバイスや端末経由での侵入

- 持ち込まれたメンテナンス用端末や作業用モバイルデバイスの不用意な接続

内部の過失、不正行為

- 内部の人員による不正行為

- 不用意に設置された無線機器からの侵入

工場・OTセキュリティに

求められるもの

一般的な法人の情報セキュリティと、

製造現場の工場・OTセキュリティは

求められる要件が大きく異なります。

優先順位の違い

健康・安全・環境を守る

可用性を重視したセキュリティ対策

情報セキュリティの最重要要件は、「機密情報」の保護です。

工場・OTセキュリティでは「可用性」が最優先されます。24時間365日の稼働が求められることからも、システムへの影響を抑えたセキュリティ対策が必要です。

取り組み方の違い

OT部門だけでなく組織全体での

取り組みが必要

情報セキュリティは、主に「IT部門」が担います。

工場・OTセキュリティは、通常OT部門が担いますが、セキュリティを考慮せずに管理を行っているケースが多いため、セキュリティ知識のあるIT部門とOT部門、経営部門が協力し、組織全体で継続して対策に取り組むことが重要です。

社内で完結できない領域をフォローし、

リードできる

高い専門性と幅広い知見を

備えたパートナーを選ぶことが重要です

日立ソリューションズが

提供する

制御システムセキュリティ

ソリューション

日立ソリューションンズは、IT(情報系)・OT(制御系)双方のセキュリティ知識と技術をもとに、ネットワーク構成の調査・分析からシステム設計・開発、導入、運用・保守まで、お客さまのご要望をお伺いし、柔軟かつ必要な対策を段階的にご提案可能です。

制御システムセキュリティ構成図

(ご提案例)

ソリューションメニュー

コンサルティング

| システム全体 | |

|---|---|

| セキュリティ現状分析 | 現地視察やヒアリングにより現状の脅威・リスクを分析し、改善案を提示。 |

| サプライチェーン現状分析 | 取引先におけるセキュリティ対策状況の評価代行や改善案の提示。 |

| 脆弱性診断 | 個別アプリの通信や不正侵入時に利用される脆弱性の有無を診断。 |

| ペネトレーションテスト | 脅威シナリオに沿って専任技術者が疑似攻撃を実施し、課題を見える化。 |

設計・構築

| システム全体 | |

|---|---|

| セキュリティ現状分析 | 各システムのログを集約し、サイバー攻撃を監視する統合ログ分析システムを構築。 |

| ネットワーク | |

|---|---|

| 一方向通信制御 | 情報公開先を経由した不正アクセスなどを遮断し、制御システムを保護。 |

| ホワイトリスト方式 不正侵入検知・遮断 | ホワイトリスト機能付きスイッチに置き換えるだけで、不審な通信をシャットアウト。 |

| シグネチャ方式 不正侵入防御 | ネットワークを流れるパケットを監視し、不正アクセスなどの異常通信を監視。 |

| 振る舞い検知方式 マルウェア対策 | Web経由のマルウェア感染・脆弱性を突く攻撃などを監視しブロック。 |

| 不正端末接続防止 | 不正ユーザーなどによる社内ネットワークへの接続を検知し、接続を阻止。 |

| loTデバイス管理 | ベンダー、OSなど詳細情報の管理や異常動作時のアラート表示が可能。 |

| HMI | |

|---|---|

| エンドポイント型 マルウェア対策 | 定義ファイルに依存せず、既知未知のマルウェアや脆弱性攻撃を防御。 |

| HMI確認強化 | 生産管理サーバーへの不正ログインを防止し、ライン全体のセキュリティを強化。 |

| USB制御 | OSに依存せず接続するだけで、未登録USBメモリーの接続を遮断。 |

運用・監視

| システム全体 | |

|---|---|

| セキュリティログ相関分析 | 各システムのログを集約し、サイバー攻撃を監視する統合ログ分析システムを構築。 |

| セキュリティ統合監視(SOC) | アクセスログを一元的に収集・分析し、セキュリティ異常の早期発見・対策を実現。 |

OTセキュリティ市場動向もわかる

工場・OTセキュリティ検討時に

押さえておくべきポイント

工場におけるリスクと対策についてわかりやすく解説しています。

また、OTセキュリティの導入状況や課題を調査したアンケート結果をご確認いただけます。

よくあるご質問

- Q費用感を知りたいです

- A個別にお見積もりをします。まずはお問い合わせください。

- Q制御システム向けサイバーセキュリティの国際標準規格「IEC 62443」に対応していますか

- A対応しています。お客さまの制御システムに、高レベルのサイバーセキュリティ要件を満たした製品を実装することで、セキュリティリスクを低減し、規制、財務、安全面にもたらす深刻な被害を回避します。

- Q現状調査や可視化、ツールの設定や運用のみなど、一部の工程のみ依頼できますか

- A可能です。

ただし、お客さまの環境、また網羅的なセキュリティリスク対策の観点から包括的なご支援を提案する場合があります。