Black Duck

OSS管理&SBOM管理ツール

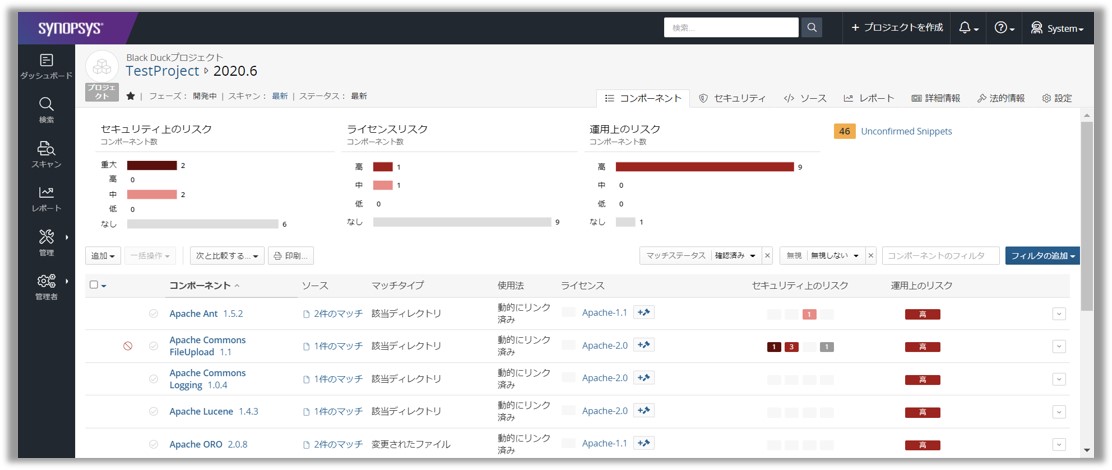

Synopsys社のBlack Duck(ブラックダック)は、組織におけるOSS※1の活用状況とリスクのマネジメントを支援する管理ツールです。包括的なコンポジション解析(SCA※2)機能で効率的にSBOM※3を作成します。ライセンスコンプライアンス違反やセキュリティ脆弱性に関するリスクを洗い出し、OSSの安心・安全な利用とSBOMの有効活用を支援します。

- ※1OSS:Open Source Software(オープンソースソフトウェア)

- ※2SCA:Software Composition Analysis(ソフトウェア構成分析)

- ※3SBOM:Software Bill of Materials(ソフトウェア部品表)

日立ソリューションズは、豊富な導入実績をもつBlack Duckの国内販売代理店です。

※日立ソリューションズはSynopsys社より「Best Sales of the Year」を受賞しました。

このようなお悩みはありませんか?

- 課題

- 解決

-

課題

- 製品・サービスなどで活用しているOSS(ソフトウェア部品)をきちんと把握できていない。意図していないものが混入していないか、SBOMによって可視化したい。

-

解決

独自のスキャン機能により、製品やサービスに含まれているOSSを効率よく可視化できます。ソースコードの部分的な流用も見逃しません。

-

課題

- OSSの活用に伴うコンプライアンスリスクについて懸念がある。OSSライセンスを理解し、遵守することができていない。

-

解決

高性能なOSSデータベースを備えており、各OSSに関して、適用されるライセンスや開発コミュニティの活動状況などの豊富かつ重要な情報を参照できます。

-

課題

- OSS由来のセキュリティ脆弱性を利用したサイバー攻撃に対応したい。自社製品・システムのセキュリティ堅ろう性を向上させたい。

-

解決

活用しているOSSに関連する脆弱性の情報をマッチングしタイムリーなセキュリティ対策を可能にするとともに、脆弱性の監視機能を備えており、活用しているOSSに新たな脆弱性が検出された場合にお知らせします。

概要

Black Duck とは

Black Duck(ブラックダック)は、ライブラリやフレームワークのセキュリティ脆弱性、OSSのライセンス違反など、ソフトウェア部品に関するリスクを管理するためのOSS管理&SBOM管理プラットフォームです。

強力な解析機能と圧倒的な情報量で、あらゆる業界のニーズに対応します。

なぜBlack Duckが選ばれるのか

Black Duckは、2000年代の初頭から長きに渡って顧客ニーズに対応してきたOSS管理&SBOM管理のパイオニアであり、市場から高い評価と信頼を獲得しているブランドです。

世界の2000社以上がBlack Duckを利用

Black Duckは日本を含め世界中で使われているデファクトスタンダードです。製造、金融、サービス、ゲーム、組み込み機器、その他数多くの業界・業種で利用されています。

市場調査企業がリーダーとして評価

市場調査企業であるForrester Research社が発行するレポート*では、ソフトウェア構成分析市場におけるリーダーとして評価されています。

*The Forrester Wave: Software Composition Analysis, Q3 2021

ツールとしての高い信頼性

Black Duckを用いた調査レポート「オープンソース・セキュリティ&リスク分析レポート(OSSRAレポート)」は、数々の大手メディア・公的機関などから参照されており、OSSの利用実態を示す信頼性の高い情報源として活用されています。

Black Duckの特長

Black Duckを用いたOSS管理の流れとその特長

-

1.スキャン

ソースコードやバイナリを解析し、利用しているOSSのコンポーネント名やバージョンを正確に特定します。

-

2.リスクの検出

OSSのセキュリティ脆弱性、ライセンス違反、運用上のリスク、暗号に関する情報などを明らかにします。

-

3.継続的な管理

OSSに関する脆弱性などの情報を継続的に監視し、新しいリスクが出た場合にアラートを通知します。

1.スキャン

コンポーネントのスキャン

ソースコード内に含まれるOSSのコンポーネント(フォルダ、ライブラリ、バイナリなど)を検出するスキャンです。

ファイルのスキャン

ソースコード内に含まれるOSSのソースファイルを検出するスキャンです。複数ファイルで構成されるOSSの1ファイルのみ利用している場合も検出します。

スニペットのスキャン

ソースコード内に含まれるOSSのコードスニペットを検出するスキャンです。WEB上に存在するコード断片のコピー&ペーストや、改変したOSSのファイルも検出します。

ストリングサーチ

ソースコード内に含まれるOSSライセンスに関する文字列を検出するスキャンです。マッチング系の各種スキャンで発見できなかったコードも検出します。

依存関係のスキャン

パッケージマネージャを使って利用しているOSSライブラリを検出するスキャンです。間接的に依存する大量のOSSもすべて正確に検出することができます。

独自バイナリのスキャン

独自のバイナリに含まれるOSSを検出するスキャンです。他社から納品されたソフトウェアなど、手元にソースコードがない場合にもOSSチェックを行うことができます。

コンテナのスキャン

コンテナに含まれるOSSを検出するスキャンです。WEBに公開されているコンテナ、他社から納品されたコンテナなどに含まれるOSSを検出することができます。

2. リスクの検出

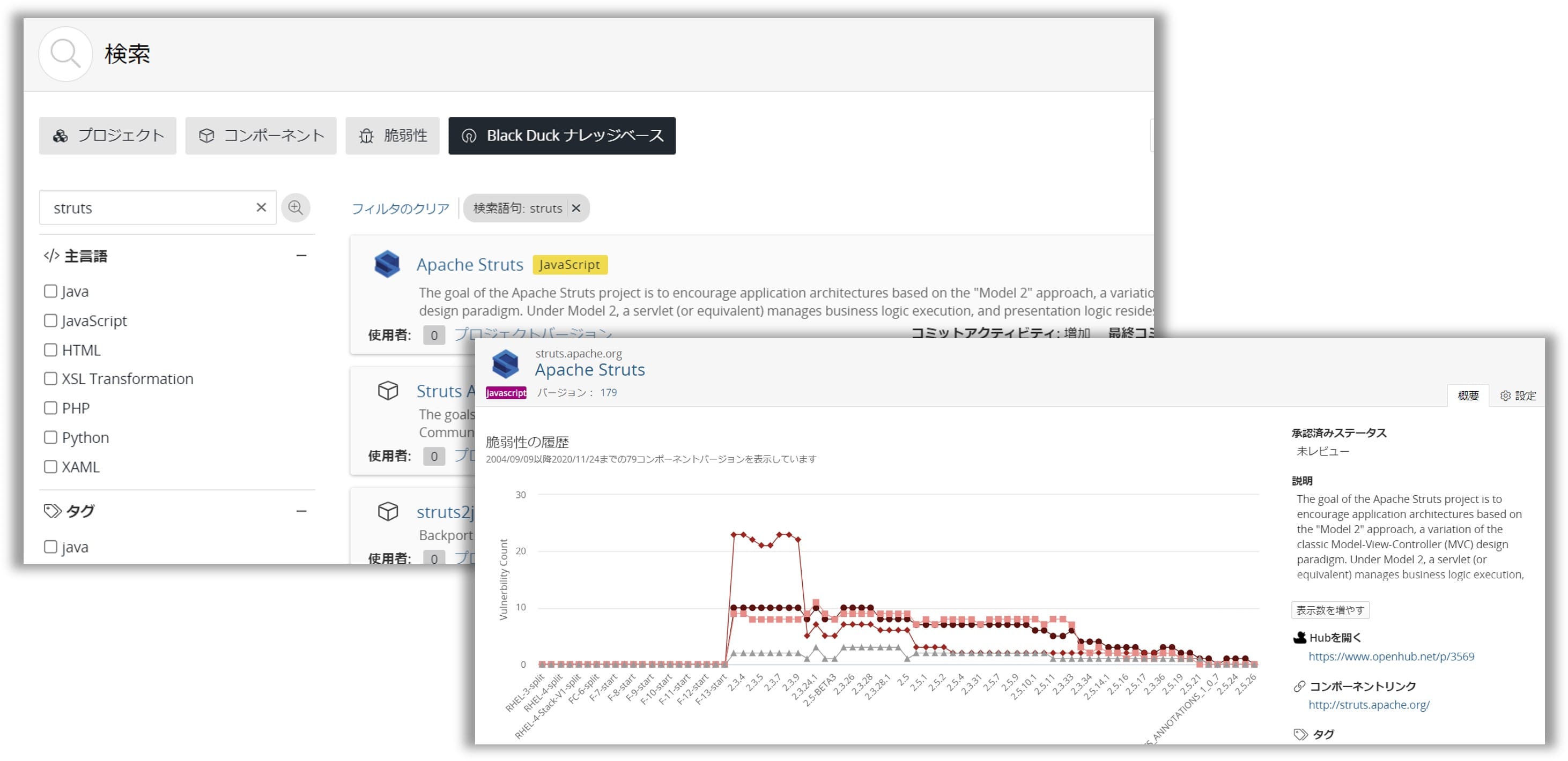

Black Duckの長い歴史の中で築かれた、最も包括的なOSS情報のデータベース「KnowledgeBase」によって、さまざまなリスクを検出することができます。あらゆるOSSの脆弱性やライセンスに関する情報に加え、コミュニティの状況や暗号に関する情報まで明らかにすることができます。

ライセンス違反のリスク

KnowledgeBaseは数多くのオープンソースライセンスに関する情報を保持しており、GPL*1、LGPL*2、Apache Licenseなどの著名なライセンスだけでなく、利用数の少ないライセンスについても幅広くカバーしています。また一般的なライセンスのライセンス全文にくわえ、各ライセンスの属性や義務といった情報も網羅しているため、プロジェクトにおけるライセンス競合についても検出することが可能です。また各OSSについては宣言されたライセンスだけでなく内包するライセンス(Deep License Data)も知ることができるため、ライセンスコンプライアンス遵守に必要な情報を幅広く入手することができます。

- *1 GPL:GNU General Public License(GNU 一般公衆利用許諾書)

- *2 LGPL:GNU Lesser General Public License(GNU 劣等一般公衆利用許諾書)

セキュリティ脆弱性のリスク

CVE*1情報だけでなく、独自のデータ「Black Duck Security Advisories(BDSA)」を含む膨大な脆弱性情報を保持しており、リスクの検出にくわえて具体的な対策情報の提供まで行います。シノプシスの有識者で構成されるCybersecurity Research Center(CyRC)がOSS脆弱性の監視と情報追加を行っているため、正確でタイムリーな脆弱性情報の受け取りが可能です。

- *1 CVE:Common Vulnerabilities and Exposures(MITRE社*2が採番を行い、NIST*3が運営するNVD*4によって提供されている共通脆弱性識別子)

- *2 MITRE社:米国政府の支援を受けた非営利の研究団体の名称

- *3 NIST:National Institute of Standards and Technology(アメリカ国立標準技術研究所)

- *4 NVD:National Vulnerability Database(NISTが運営する脆弱性情報データベース)

運用上のリスク

Black Duckは各OSSプロジェクトのコミュニティ活性度に関する情報を保持・追跡しています。アップデート状況、コミット アクティビティ、コントリビュータ数などの情報に基づいて、古くなった・活動的でなくなったOSSとそのバージョンを独自の指標で評価します。運用上のリスクとして得られるこの情報をもとにOSSの採用や移行の判断を行うことができます。

暗号に関するリスク

暗号化機能を持つOSSを含む製品・サービスを海外へ輸出する場合には、法令への対応が必要になる場合があります。Black Duckでは各OSSで使用されている暗号技術の情報を参照できるため、これらの輸出関連業務におけるコンプライアンス遵守の負荷を軽減することができます。

3. 継続的な管理

製品・サービス開発におけるOSS管理は、リリースした後も脆弱性監視・バージョンアップ対応などで継続的に対応が必要になります。Black DuckはSDLC(ソフトウェア開発ライフサイクル)全体において、OSS管理をサポートする機能を提供しています。

-

外部ツール連携(DevOps統合)

OSS管理を継続的に行うために、OSS管理ツールを自社で利用するツール群と統合させることは欠かせません。Black Duckは、CI/CDツール、バグ管理ツール、バイナリリポジトリ、多くの外部ツールと連携することができ、またREST APIによってさまざまな外部ソフトウェアと連携することが可能になっています。

-

ポリシーの設定とアラート

利用しているOSSやそのバージョンに問題が発生していないか継続的にチェックする際に、ポリシーとアラートの機能は非常に有効です。警告を上げる脆弱性の深刻度などをBlack Duckに定義しておくことで、利用OSSに問題が見つかった際には自動的にアラートが通知されます。

-

脆弱性の早期検知と対処情報の提供

世の中に存在するOSS脆弱性のうち、CVE識別番号が付与されるものは一部に過ぎません。また付与された場合でも脆弱性公開後にNVDにリストされるまで数週間を要することもあります。Black Duckが提供するBlack Duck Security Advisories(BDSA)では、NVDよりも早期に脆弱性情報を提供し、また脆弱性の回避方法、修正方法などに関する有用な調査結果も提供します。これによってOSS由来の脆弱性に起因する事故のリスクを確実に軽減します。

-

SBOMおよびレポート(通知ファイル)の生成

OSSを製品・サービスの開発で部品として用いた場合、利用したOSSのリスト(SBOM※1)は基本的にお客さまやエンドユーザーに対して提供する必要があります。Black DuckではOSSリストを通知ファイル、CSV、SPDXといった形式で生成することができるので、このようなOSS利用時のコンプライアンス活動の効率化にも活用することができます。

- ※1 SBOM:Software Bill of Materials(ソフトウェア構成表)

Black Duckの使い方(ユースケース)

Black DuckはSDLC(ソフトウェア開発ライフサイクル)におけるあらゆる場面でOSSのリスク管理をサポートします。

-

計画

-

開発

-

テスト

-

運用

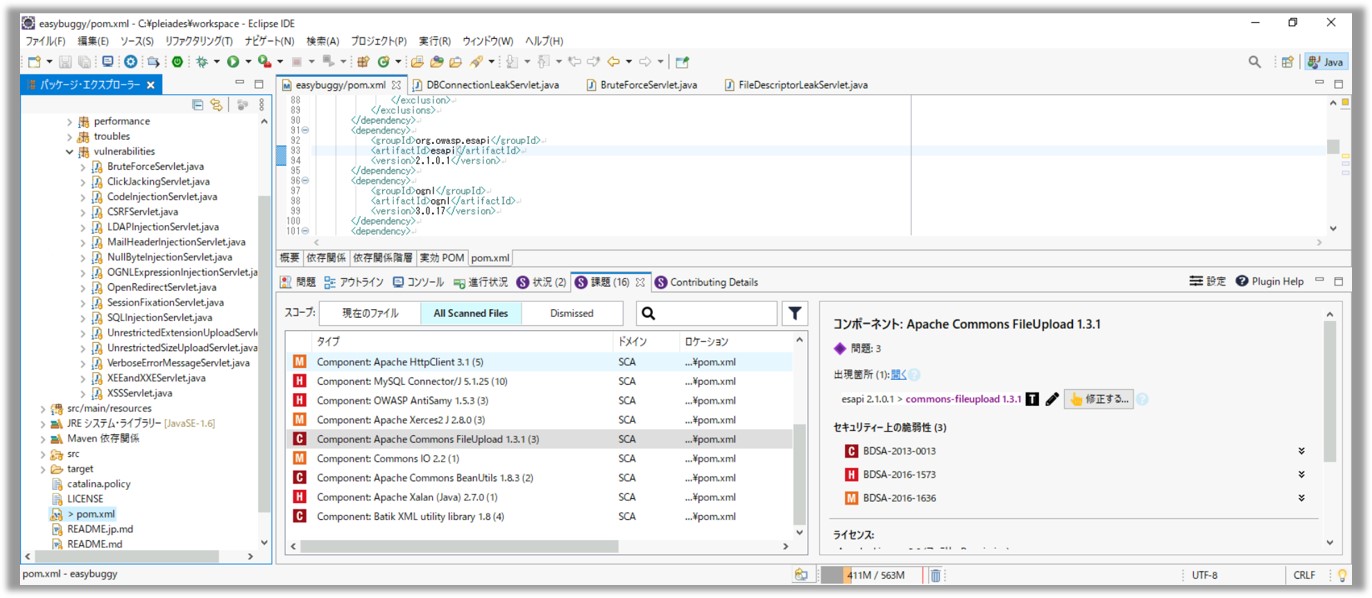

スキャン(IDE連携)

【開発】

シノプシスのプラグイン「Code Sight」を利用して、統合開発環境(IDE)上でBlack DuckによるOSSの脆弱性やライセンスのチェックを行うことができます。

スキャン(クライアントツール)

【開発】 【テスト】

Black Duckのクライアントツール(Synopsys Detect)を用いてクライアント環境でスキャンを実行することができます。デスクトップアプリケーションはWindows、Mac、Linuxに対応しています。

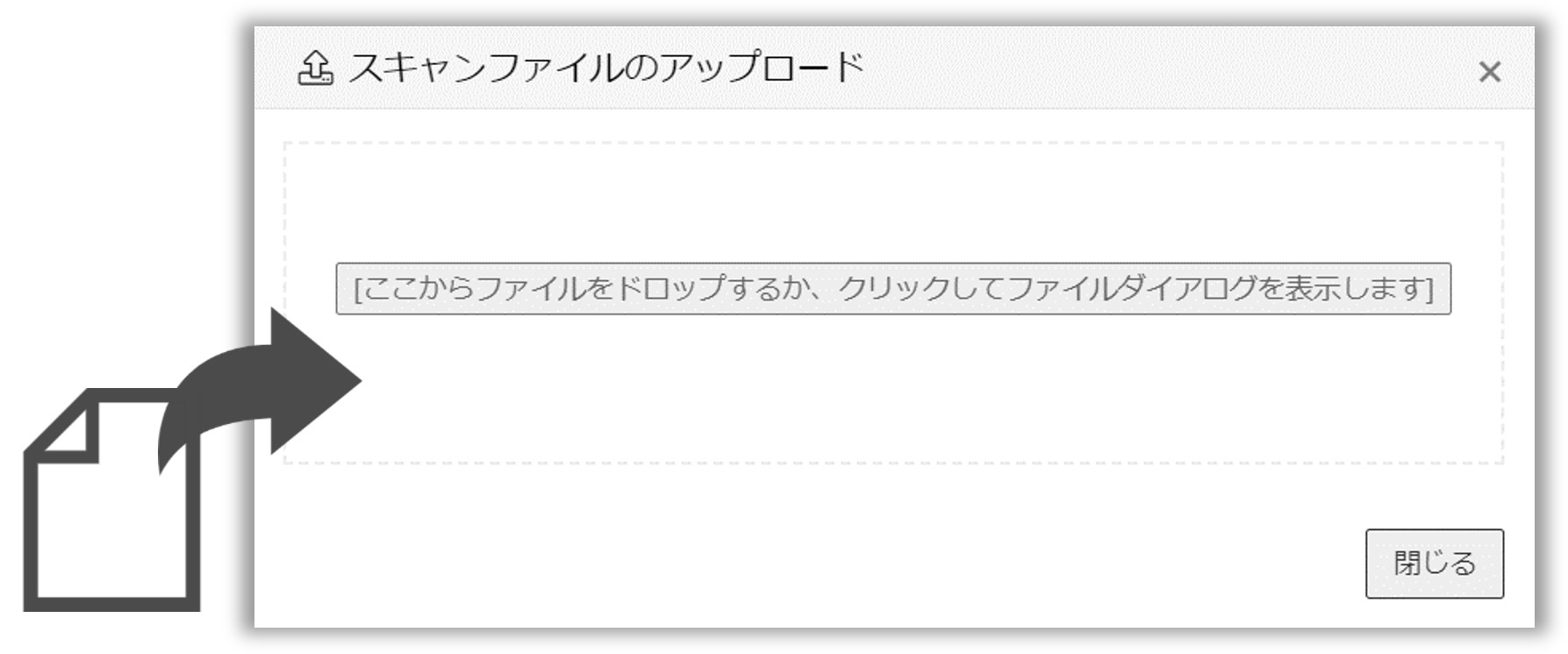

スキャン(ファイルアップロード)

【開発】 【テスト】

ブラウザーでBlack Duckサーバーにアクセス後、クライアントツールで解析した結果ファイルをドラッグ&ドロップでアップロードすることで、OSSの検出およびリスクの確認を行うことができます。また外部から取得したSBOMファイルをアップロードすることもできます。

スキャン(CI/CD連携)

【開発】 【テスト】

クライアントツール(Synopsys Detect)のコマンドライン(CLI)をビルドジョブと統合してCI/CD連携でスキャンを行い、継続的なリスク管理を行うことができます。Black Duckの外部ツール統合については「よくあるご質問」をご覧ください。

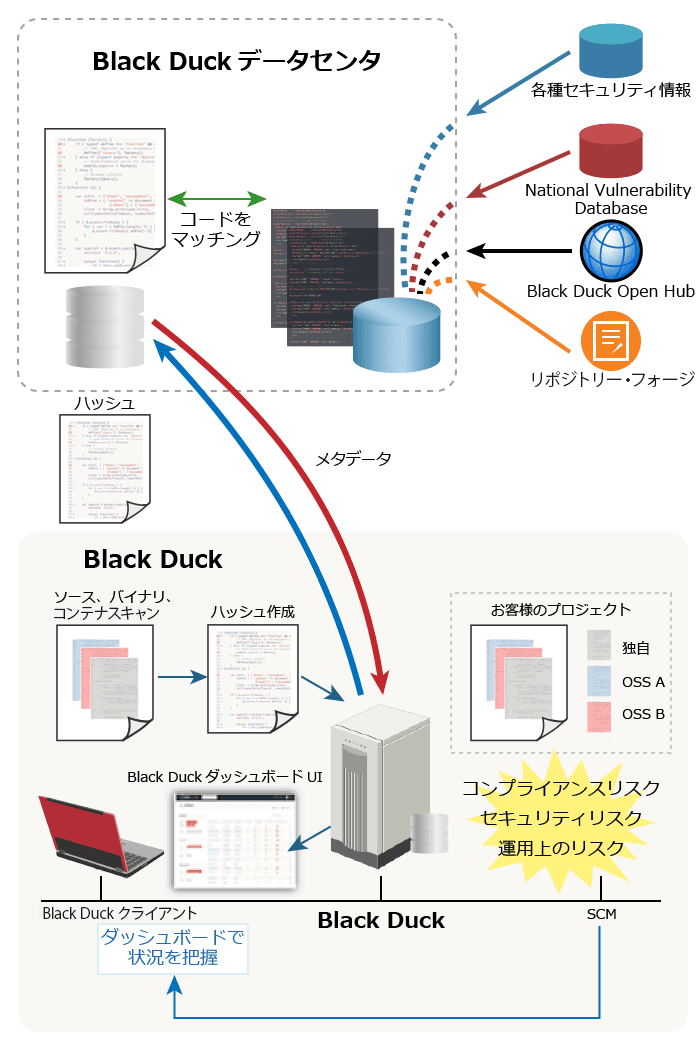

Black Duck の仕組み

Black Duckの構成について説明します。

-

全般

Black Duckはサーバー・クライアント型のWEBアプリケーションです。オンプレミス環境のマシン、あるいはクラウド環境(AWSやAzureなど)のどちらでも利用することができます。 クライアントアプリケーションにて抽出されたファイル情報を元に、Black Duckデータセンター内のOSS情報データベース「KnowledgeBase」と連携して解析およびリスク検出を行います。

-

Black Duckサーバー

Docker/Kubernetes/OpenShiftの環境で稼働するコンテナベースのサーバーです。比較的容易に環境を構築することができます。サーバーはおおむね2カ月ごとにアップデートされ、機能拡充が行われています。

-

OSS情報データベース KnowledgeBase

Black DuckのOSS情報データベース「KnowledgeBase」は、シノプシスのCybersecurity Research Center(CyRC)がフォージやリポジトリから膨大なデータを収集している包括的なデータベースで、OSSのプロジェクト、ライセンス、セキュリティ脆弱性に関するさまざまな情報を網羅しています。

Black Duckのことなら日立ソリューションズ

選ばれる理由

日立ソリューションズは多数の実績をもつBlack Duckの国内販売代理店です。

-

reason 01

Black Duckパートナー

としての長い歴史10年以上パートナーを務めている企業であり、長年の経験に裏付けられた豊富なノウハウがあります。

-

reason 02

多くの支援実績

日立グループでの大規模な活用支援をはじめ、さまざまな業界・業種のお客さまに対して多くの導入支援、運用サポート、解析支援の実績があります。

-

reason 03

自社での経験に基づく

ユーザー目線のサポート自社でも実際にBlack Duckを本番利用しており、さまざまな使い方を把握しています。ユーザー目線での活用アドバイスができる数少ない企業です。

-

reason 04

OSS管理に関するトータルサポート

国内企業として初のOpenChain*公式パートナーで、国際標準に準拠したコンサルティングを提供できます。お客さまの課題解決をツール・プロセスの両面からトータルでサポートすることが可能です。

-

reason 05

SBOMに関するトータルサポート

お客さまがSBOMを作成し、効果的に活用する仕組みづくりを支援しています。SBOMの導入から活用支援まで幅広く対応しております。

- *OpenChainはOSS管理の国際標準であるOpenChain仕様を定めるThe Linux Foundation傘下のプロジェクトです。

事例

日立ソリューションズではこれまで、製造業、IT系、ゲームメーカーなど、業界・業種を問わずさまざまなお客さまにBlack Duckを提供してきました。

関連サービス

Black Duck導入に関連して、以下のようなサービスも提供しております。お客さまのご要望に合わせて対応しますので、ご希望があればご相談ください。※いずれも個別見積となります。

-

PoC支援

導入検討時における製品評価作業の支援が可能です。

-

サーバー構築支援

利用開始時のサーバー構築の支援が可能です。

-

サーバー運用支援

本番利用時におけるサーバーのメンテナンス・アップデートなどの支援が可能です。

-

解析支援

Black Duckの利用方法に関するアドバイスやチェック作業の代行などが可能です。

特典

よくあるご質問

全般的なご質問

-

Black DuckのGUIは日本語に対応していますか?

はい、日本語に対応しています。ブラウザーの言語設定に合わせてGUIの表示が変わる仕様になっています。

-

Black Duckのサーバーはクラウドサービスとして提供されていませんか?

提供されています。

Black Duckはサーバーを自社環境に構築するオンプレミス版と、構築不要のHosted版(クラウドサービスとして提供)が用意されています。

スキャンに関するご質問

-

解析可能なソースコードのプログラミング言語・パッケージマネージャー・バイナリのフォーマットなどを教えてください。

Black Duck独自のシグネチャスキャンのアプローチはプログラミング言語に依存しません。ファイル情報やディレクトリのレイアウトに基づいてOSSを検出します。

パッケージマネージャー、独自バイナリのスキャンなどの詳細はお問い合わせください。 -

スキャンする際にソースコードはBlack Duckのデータセンターに送信されるのでしょうか?どういった情報が送信されますか?

ソースコードから生成したハッシュ値などのデータが暗号化されて送信されます。元のソースコードに戻すことができない状態で送信されますので、ソースファイルの中身が外部に公開されることはありません。

システム面に関するご質問

-

Black Duckの動作に必要なハードウェアスペック、前提ソフトウェアなどを教えてください。

以下に示します。

サーバー 要件は随時更新されています。最新情報はこちらを参照ください。 クライアントツール(Synopsys Detect) 要件は随時更新されています。最新情報はこちらを参照ください。 -

外部ツールとの統合は何をサポートしていますか?

以下に示します。

統合開発環境(IDE) Eclipse、Visual Studio IDE、IntelliJ IDEA、WebStorm、PyCharm、RubyMine、PhpStorm、VS Code、Android Studio CIツール Jenkins、TeamCity、Bamboo、Team Foundation Server、Travis CI、CircleCI、GitLab CI、Visual Studio Team Services、Concourse CI、AWS CodeBuild、Codeship、Azure DevOps、GitHub Actions、OpenShift ワークフローと通知 Jira、Slack、Email、SPDX バイナリおよびソース・リポジトリ Artifactory、Nexus アプリケーション・セキュリティ・スイート IBM AppScan、Micro Focus Fortify、SonarQube、ThreadFix、Cybric、Code Dx

ライセンス形態と価格

開発者数に応じた年間サブスクリプションライセンスです。

費用やライセンス形態についてはこちらを参照ください。

目的別オススメ商品

最終更新日:2024年4月24日