シングルサインオン・フェデレーション

シングルサインオン・

セキュリティを守るため、各クラウドサービスやアプリケーション(以降、サービス)などへのアクセス時には毎回ユーザー認証を行うのが一般的です。ただ、複数のサービスを使っている場合、サービスごとにログインのために都度IDやパスワードを入力するのは、煩わしく合理的ではありません。そこで、一度認証を行うと、連携するすべてのサービスにログイン、アクセスできるようにする仕組みがあります。それが、「シングルサインオン(SSO:Single Sign-On)」です。

ユーザーが複数のIDやパスワードを管理したり、入力する手間から解放されるだけではなく、パスワード忘れによる再発行や、連続した入力ミスにより発生するアカウントロックの解除など、ID・パスワード関連の業務を担当する管理者の負担も減らすことができます。

シングルサインオンの実現方式はいくつかあり、その中の1つが「フェデレーション」となります。

シングルサインオン(SSO)の実現方法

シングルサインオンを実現する方式は、「フェデレーション方式」「エージェント方式」「リバースプロキシ方式」「代理認証方式」の主に4種類あります。

フェデレーション方式

フェデレーション(認証連携)とは、複数のサービスを利用する際に、別システムで認証されているため再度認証画面を表示しないで連携する仕組みをさします。フェデレーション方式では、パスワードではなく「チケット」と呼ばれる情報をユーザーとIdP(Identity Provider)がやり取りし、認証を行います。フェデレーションは、SAMLやOpenID Connectといったプロトコルによりシングルサインオンを実現します。

エージェント方式

シングルサインオンしたいすべてのサービスにエージェントを導入し、エージェントからの認証情報をもとにシングルサインオンサーバー(SSOサーバー)で認証を行います。

エージェント方式による認証の仕組み

-

ユーザーがサービスAにアクセスし、ユーザーIDとパスワードを入力

-

サービスA上のエージェントがサービスAに代わり、SSOサーバーに対し下記2点を確認

- ユーザー本人であるか

- ユーザーがサービスAへのアクセス権限を持っているか

-

SSOサーバー側で認証情報を確認し内容に問題なければ、エージェントからユーザーに「認証済Cookie」を送信、サービスAの利用が可能

-

ユーザーが別のサービスBにアクセス

-

サービスB上のエージェントが、SSOサーバーに下記を確認

- ユーザーがサービスBへのアクセス権限を持っているか

- ※ユーザー本人であることは「認証済Cookie」があるため確認しない

-

SSOサーバー側で情報を確認し内容に問題なければ、サービスBの利用が可能

リバースプロキシ方式

ユーザーとサービスの間に、各サービスの代理としてリバースプロキシサーバーを設置し、リバースプロキシサーバーで認証を行います。

リバースプロキシ方式による認証の仕組み

-

ユーザーがサービスAにアクセスしようとすると、リバースプロキシサーバー経由でのアクセスとなり、認証画面が表示されるためユーザーIDとパスワードを入力

-

リバースプロキシサーバー側で認証情報を確認し、内容に問題なければ、リバースプロキシサーバーからユーザーに「認証済Cookie」を送信、サービスAの利用が可能

-

ユーザーがサービスBにアクセスしようとすると、リバースプロキシサーバー経由でのアクセスとなり、リバースプロキシサーバー側で「認証済Cookie」の情報を確認できればサービスBの利用が可能

代理認証方式

ユーザーの端末にエージェントを導入し、そのエージェントがユーザーに代わり各サービスへのログインを行います。エージェントがユーザーのものであることの認証はSSOサーバーが行います。

代理認証方式による認証の仕組み

-

ユーザーの端末に導入したエージェントの認証をSSOサーバーで実施

-

認証に問題なければ、SSOサーバーからエージェントに対し、ユーザーが利用している各サービスのID・パスワード情報を送信

-

ユーザーがサービスにアクセスすると、エージェントが代理でID・パスワードを自動入力し、サービスの利用が可能

シングルサインオン導入のメリット

複数のID・パスワードを入力する手間を削減するだけでなく、ユーザーの利便性向上とセキュリティ強化を実現します。

さまざまな業務システムへのアクセスを、たった1回のログイン操作で実現するシングルサインオン。ユーザーを複数のID・パスワードの入力といった煩わしさから解放し、利便性を向上させるだけでなく、これまでシステムごとに設定していたIDやパスワードの漏洩リスクも軽減できるため、セキュリティ強化も実現。さらに、パスワードの管理や再発行業務の軽減により管理者の管理工数を削減します。

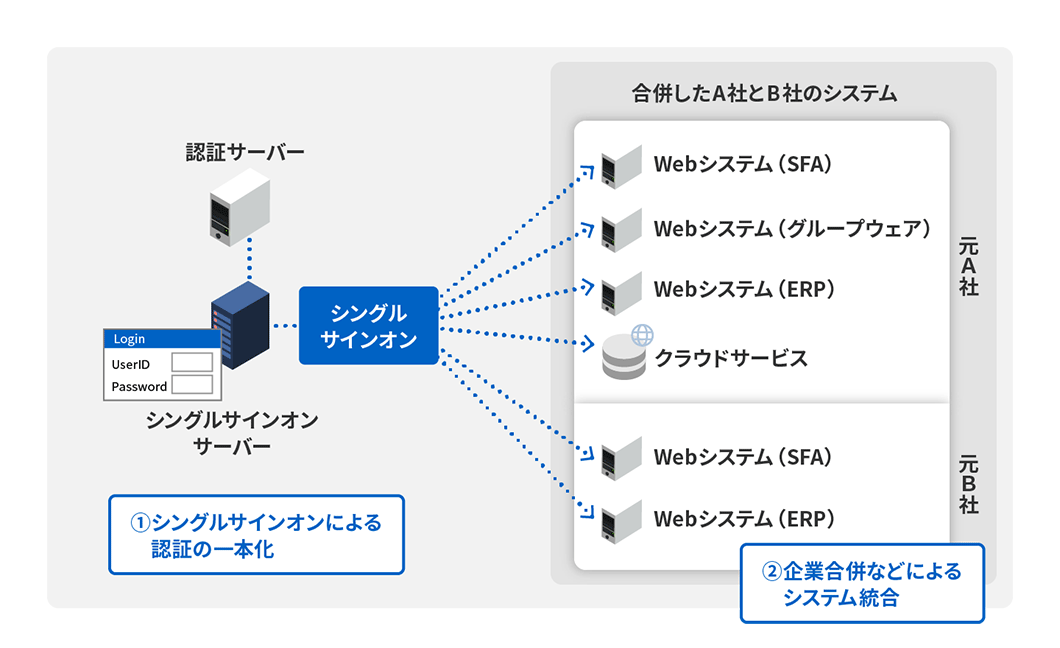

1.シングルサインオン

複数のWebシステムにアクセスするたびに求められるID・パスワードの入力作業。システムが増えるとともに、生産性の低下は免れません。また覚えるべきパスワードが多いためユーザーが失念することが多く、パスワードの再発行業務も増大します。

シングルサインオンソリューションではシステムごとに異なるID・パスワードを一つに統合。一度のログインで許可されたシステムすべてを利用でき、ユーザビリティも飛躍的に向上します。パスワードの管理も容易になり、再発行業務の低減にも役立ちます。

構成プロダクト

Webシングルサインオン

Webシングルサインオン+クライアントサーバーシステムへのシングルサインオン

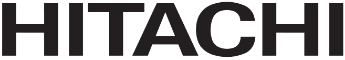

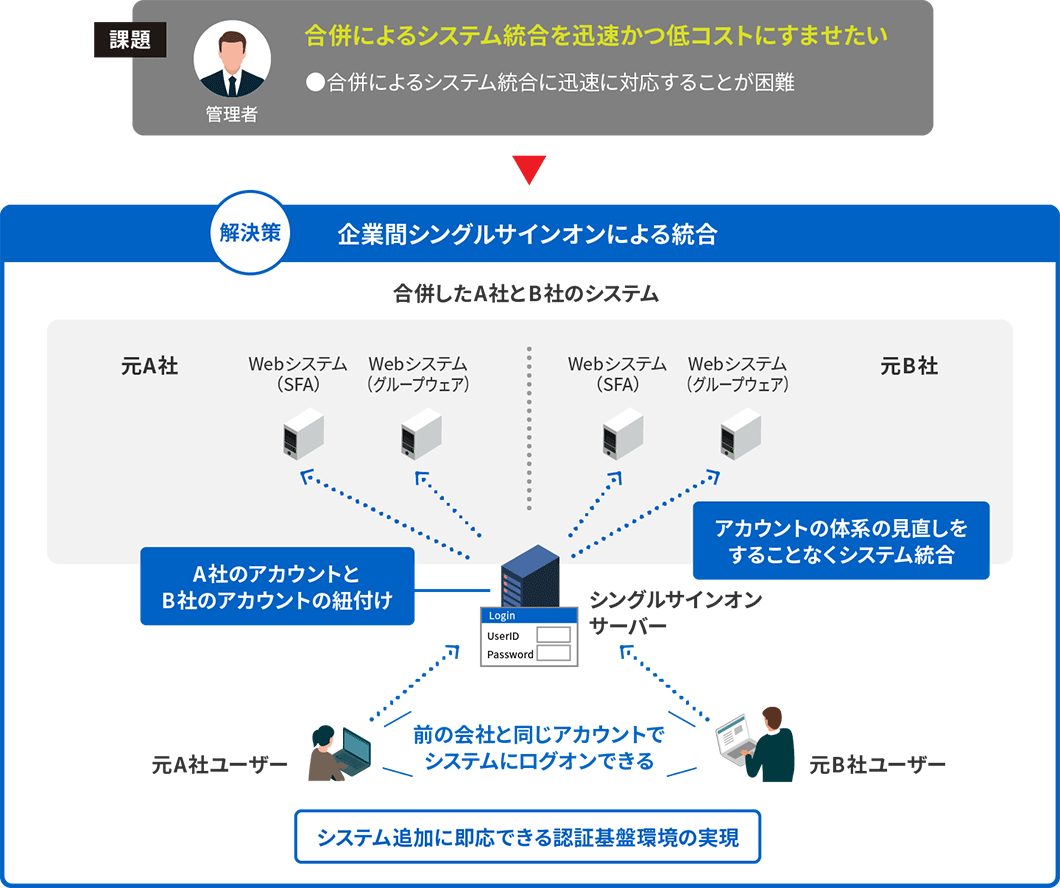

2.企業合併などによる

変化への迅速な対応が求められるいま、企業合併にともなうシステム統合においても時間やコストをおさえ、業務効率を落とさない仕組みが求められます。本ソリューションではシングルサインオンシステムを活用することで、システムの改修を最小限におさえたアカウント・アクセス権の統合が可能。しかもアカウント一元管理、アクセス権一元管理、シングルサインオンの3つのソリューションによってもたらされる全体最適化により、システム追加に即応できる認証基盤環境を提供します。

シングルサインオン製品の機能

シングルサインオン製品は、製品ごとにさまざまな機能を備えています。

解決したい課題に対し、効果的な機能を備えた製品の選定が重要です。

提供機能例

-

WebアプリケーションやクライアントサーバーアプリへのSSO実現機能

-

多要素認証(指静脈、ワンタイム、リスクベース認証、他)

-

ポリシーベースのアクセス制御機能

-

アクセスログ取得機能

こんな課題は

ありませんか?

システムごとに管理している

IDを一元的に管理したい

認証情報の管理が煩雑

確実な本人認証ができていない

特権IDが共有されている