DX時代のビジネスを支える安心・安全なセキュリティ

ゼロトラストセキュリティソリューション

概要

従来の境界型セキュリティに代わる対策として注目されるゼロトラストセキュリティ。

DX推進が進む中、グローバル化、M&A、組織の統廃合においても必要となるアカウントの統合管理やセキュリティレベルの均一化を迅速に実現し、ビジネスの強化に必須と言える安心・安全なセキュリティ基盤を構築します。

また、デジタルトランスフォーメーション(DX)をはじめとするプラットフォームやビジネスモデルの変革にも迅速かつ柔軟に対応し、ビジネスの強化に必須と言える安心・安全なセキュリティ基盤を構築します。

こんな課題に

- セキュリティ対策もデジタルトランスフォーメーション(DX)を始めとする、プラットフォームやビジネスモデルの変革に対応したい

- いつでも、どこでも、どんなデバイスからでもセキュアに業務ができるようにしたいが、境界型セキュリティに限界がある

- グローバル化やM&A、組織の統廃合が発生した場合にも迅速に柔軟にセキュリティを確保できるようにしたい

- クラウド資産の増加に伴う監視や資産管理業務の増大により、セキュリティ確保と運用負荷低減の両立が難しい

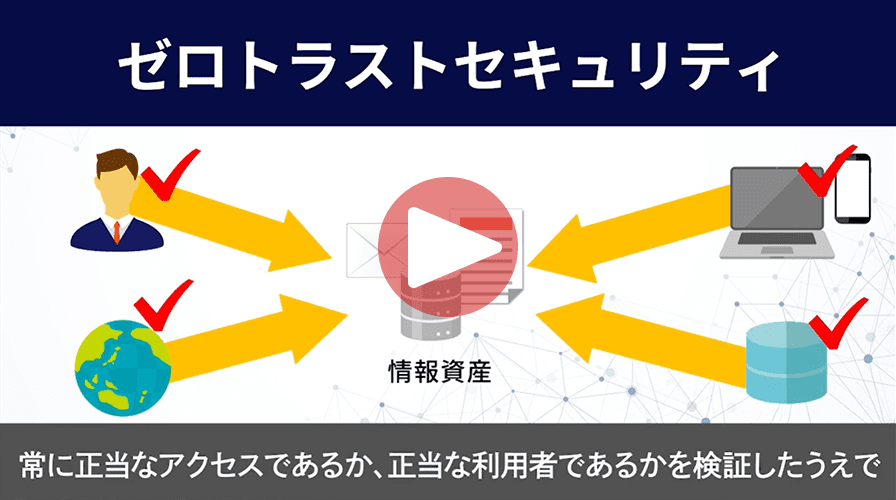

ゼロトラストとは? - 従来のセキュリティとの違い

従来、情報資産の保管場所や働く場所はファイアウォールを境界とする内側の「社内」が中心でした。セキュリティも、「社内」「社外」を分離する境界型のネットワークを構築し、「社内は安全」「社外は危険」という考えのもとで対策を施してきました。

境界で仕切られた安全な領域は存在せず、ユーザーやデバイス、ネットワーク、アプリケーションの情報をもとに、情報資産にアクセスしてくるものは、すべて信頼せず(=ゼロトラスト)、常に正当なアクセスであるか、正当な利用者であるかを検証(認証)したうえで、アクセスを認可することを基本とするのがゼロトラストセキュリティの考え方です。

ゼロトラストが注目される背景

クラウドシフトの加速やニューノーマルな働き方としてのテレワークの飛躍的な拡大に伴い、セキュリティ対策も「社内」「社外」という境界を設けて対策するのが困難になったことから、ゼロトラストセキュリティが注目されるようになりました。

ゼロトラストセキュリティの実現により、DX推進におけるセキュリティ対策を迅速に行えるだけではなく、グローバル化やM&A、組織の統廃合が発生した場合にも自社と協創相手のセキュリティを同等レベルに確保しやすくなります。また、プラットフォームやビジネスモデルの変革にも迅速に柔軟に対応し、安心・安全なセキュリティ基盤を構築します。

管理者にとっても、マルウェア活動などのセキュリティイベントの監視・分析・対応自動化が実現することにより、日々のセキュリティ運用・監視業務にかかる負荷の低減が可能です。

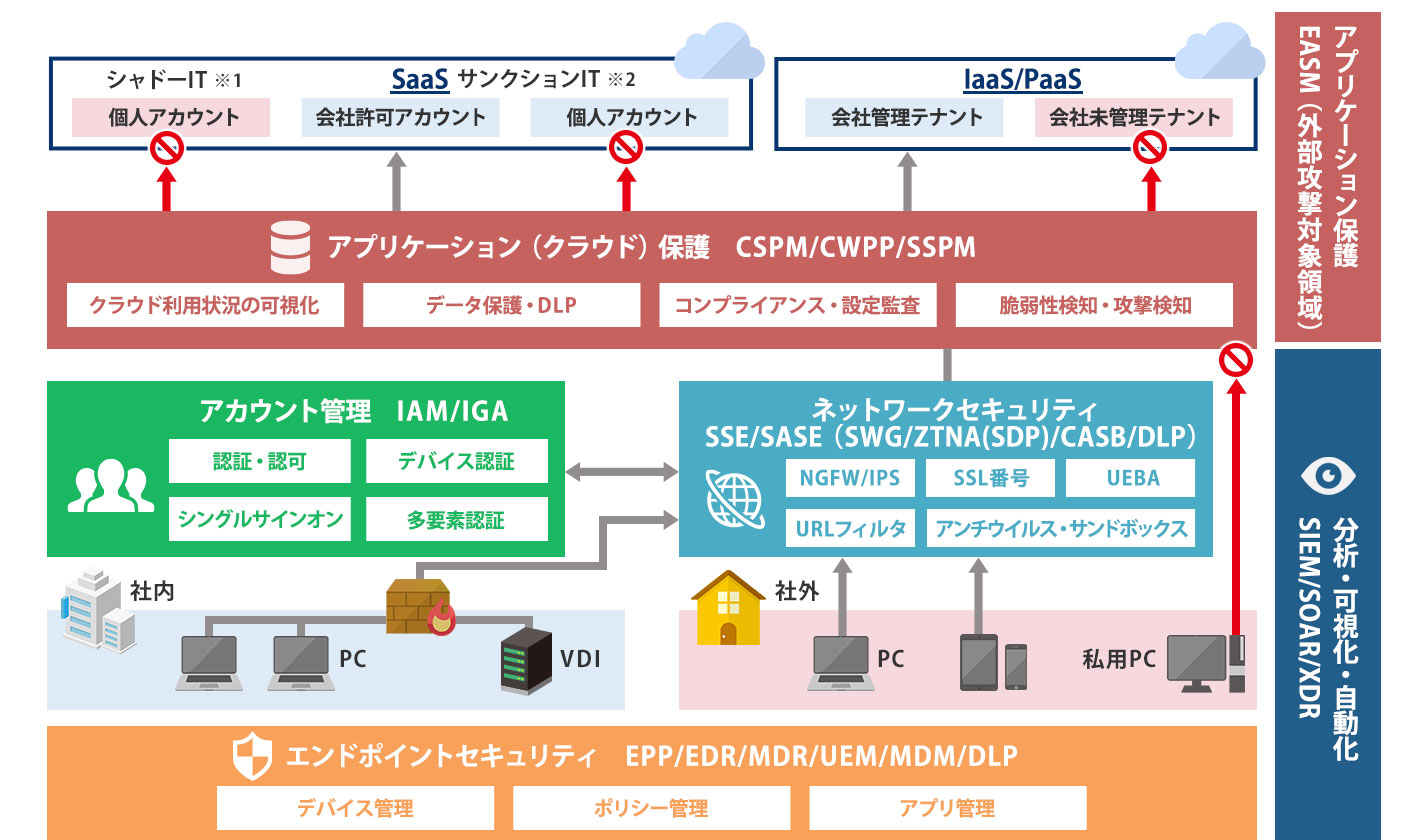

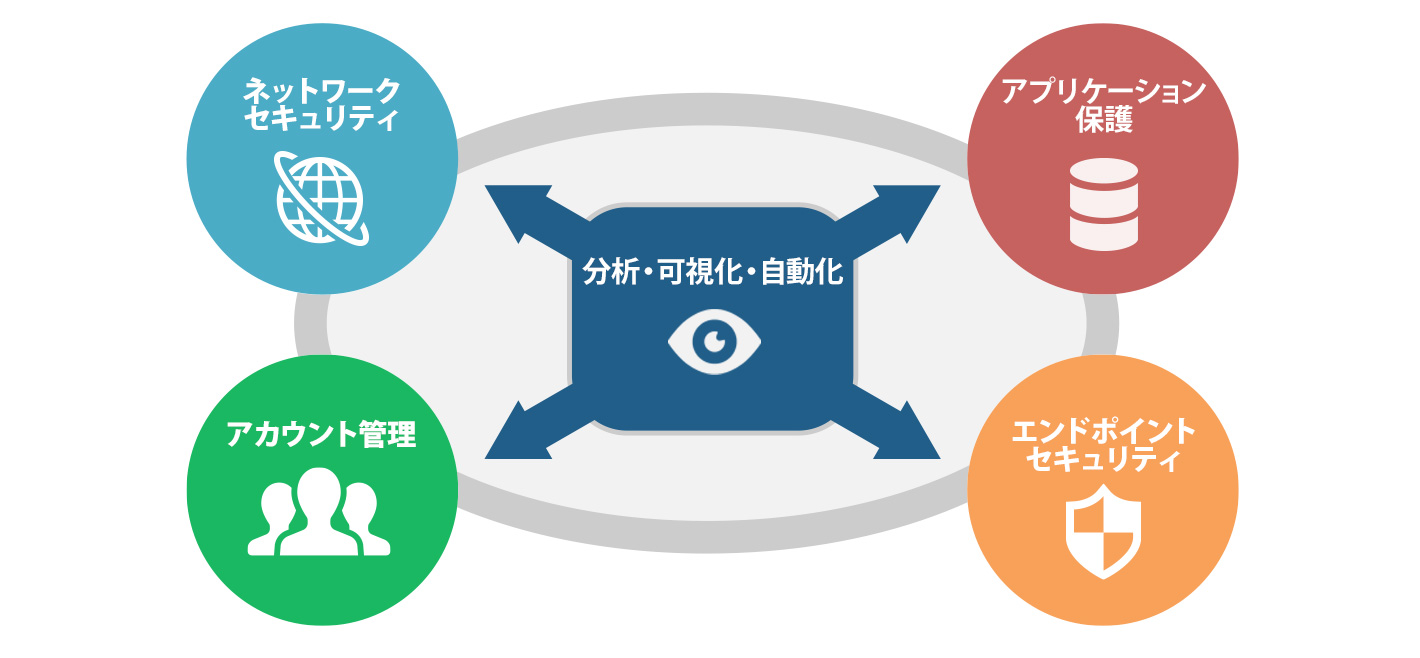

ゼロトラストセキュリティ対策を実現する要素

ゼロトラストセキュリティでは、守りたい情報資産や対応するセキュリティ脅威に応じてIAM、EPP/EDR、SWG、SIEM/SOARなど、さまざまなコンポーネントで構成していきます。

※1 企業・組織内で利用が許可されていないデバイスやクラウドサービス

※2 企業・組織内で利用が許可されているデバイスやクラウドサービス

| 対策 ソリューション |

対策方法 | |

|---|---|---|

| アカウント管理 | IAM/IGA | ・アカウントの振る舞いから早急にリスクを検知 ・リスクを検知した場合にアカウントを凍結 |

| ネットワークセキュリティ | SSE/SASE (SWG/ZTNA(SDP)/CASB/DLP) |

・ネットワークを監視して不審な通信を検知 ・不審な通信を行うデバイスやネットワークセグメントとの通信を遮断 |

| エンドポイントセキュリティ | EPP/EDR/MDR/UEM/MDM/DLP | ・PCやモバイルなどのデバイスを監視してマルウェアを検知 ・プログラム実行の阻止・停止や各種デバイスを隔離 |

| アプリケーション保護 | CSPM/CWPP/SSPM/EASM | ・アプリケーションやデータへの不審なアクセス・通信を検知 ・不審な通信を検知した場合、アプリケーションやデータを隔離 |

| 分析・可視化・自動化 | SIEM/SOAR/XDR | ・各種ログの可視化/分析を行い、インシデントの早期検知や原因究明を支援 ・インシデント対応を極力自動化し、インシデント対応を支援 |

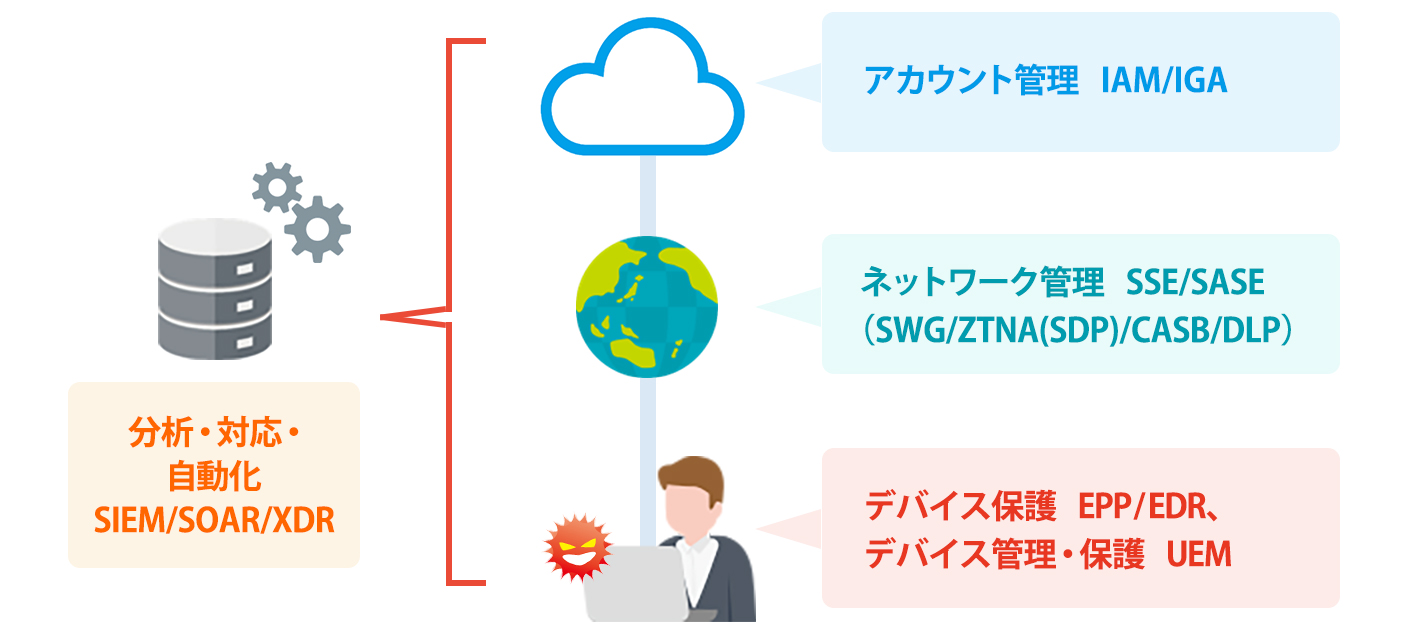

ゼロトラストセキュリティ対策はどこから始めればよい?

考え方の一例として、「何も信用しない」がゼロトラストであることから、まずは、利用者(ユーザーアカウント)、デバイスを認証・認可できる基盤の準備からとしています。

お客さま環境によって適した対策は異なります。例えば、クラウドシフトを推進する場合は、アプリケーション(クラウド)保護を優先して対策する必要があります。

- アカウント管理 IAM/IGA

テレワークやクラウドサービスを駆使するゼロトラストセキュリティでは、まず初めに業務を可能とするため、クラウド上でのアウント認証・管理(IAM)を行う必要があります。 - ネットワーク管理 SSE/SASE(SWG/ZTNA(SDP)/CASB/DLP)

エンドポイントからインターネットへ直接アクセスする際のクラウドアクセスセキュリティ強化を行います。 - デバイス保護 EPP/EDR、デバイス管理・保護 UEM

これまでクライアントを守っていた入口・出口のセキュリティがなくなるゼロトラスト環境では直接インターネットへ接続するため、エンドポイントでの防御力向上を図る必要があります。 - アプリケーション(クラウド、VPNなど)保護

・セキュリティポスチャ管理 CSPM/SSPM

クラウドサービスやエンドポイントの設定ミスや脆弱性などを検証・可視化して正常な状態を維持します。

・外部攻撃対象領域(アタックサーフェス)管理 EASM

インターネットに公開されている、攻撃対象となり得るIT資産を把握し、脆弱性を診断・管理します。 - 分析・対応・自動化

・ログ分析・検知・対処 SIEM/SOAR/XDR

さまざまなログを一元的に分析・可視化することで、脅威の早期検知とインシデント対応を支援します。

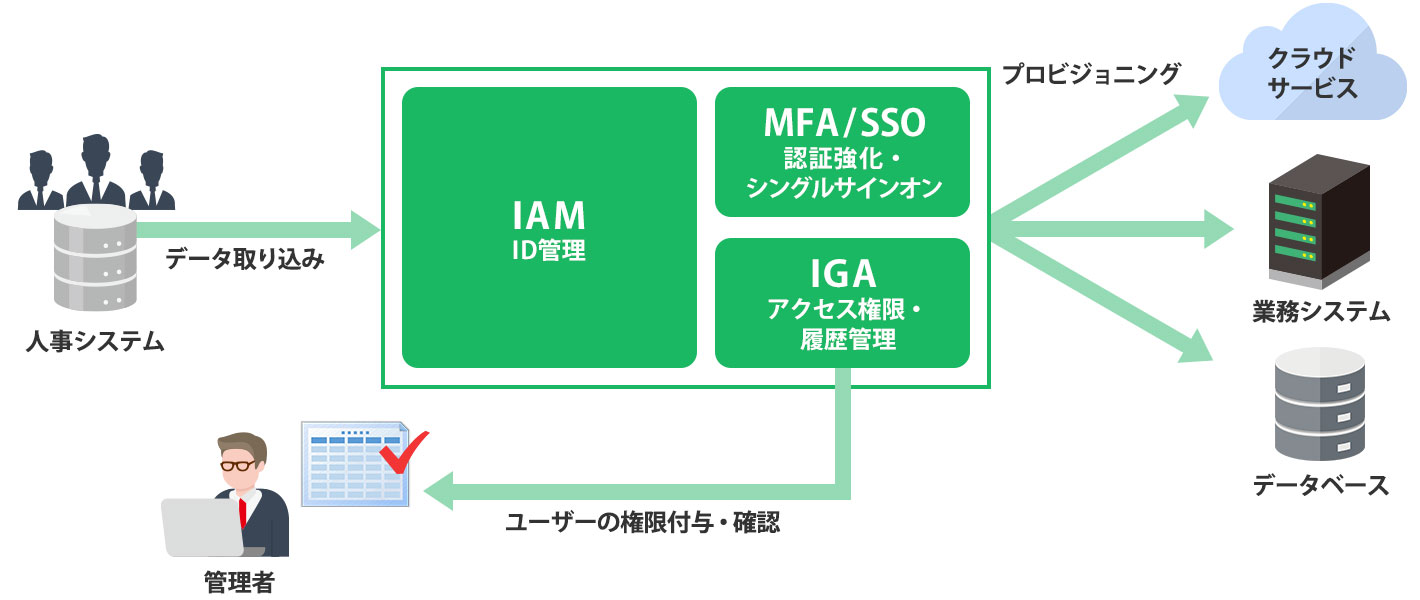

ゼロトラストセキュリティの主な対策

IAM/IGA/MFA/SSO

- IAM

入社、退職、異動時のIDのライフサイクル管理を支援します。 - IGA

ユーザーが使用するさまざまなアクセス権限を可視化し、業務や役割に適した権限が付与されているか、不必要な権限が付与されたままになっていないかをチェックし、情報漏洩や不正アクセスといったセキュリティリスクを低減します。 - MFA

ワンタイムパスワードや生体認証など複数の認証方式を併用して認証を強化します。 - SSO

一度の認証でさまざまなクラウドサービスおよびシステムの利用を実現します。

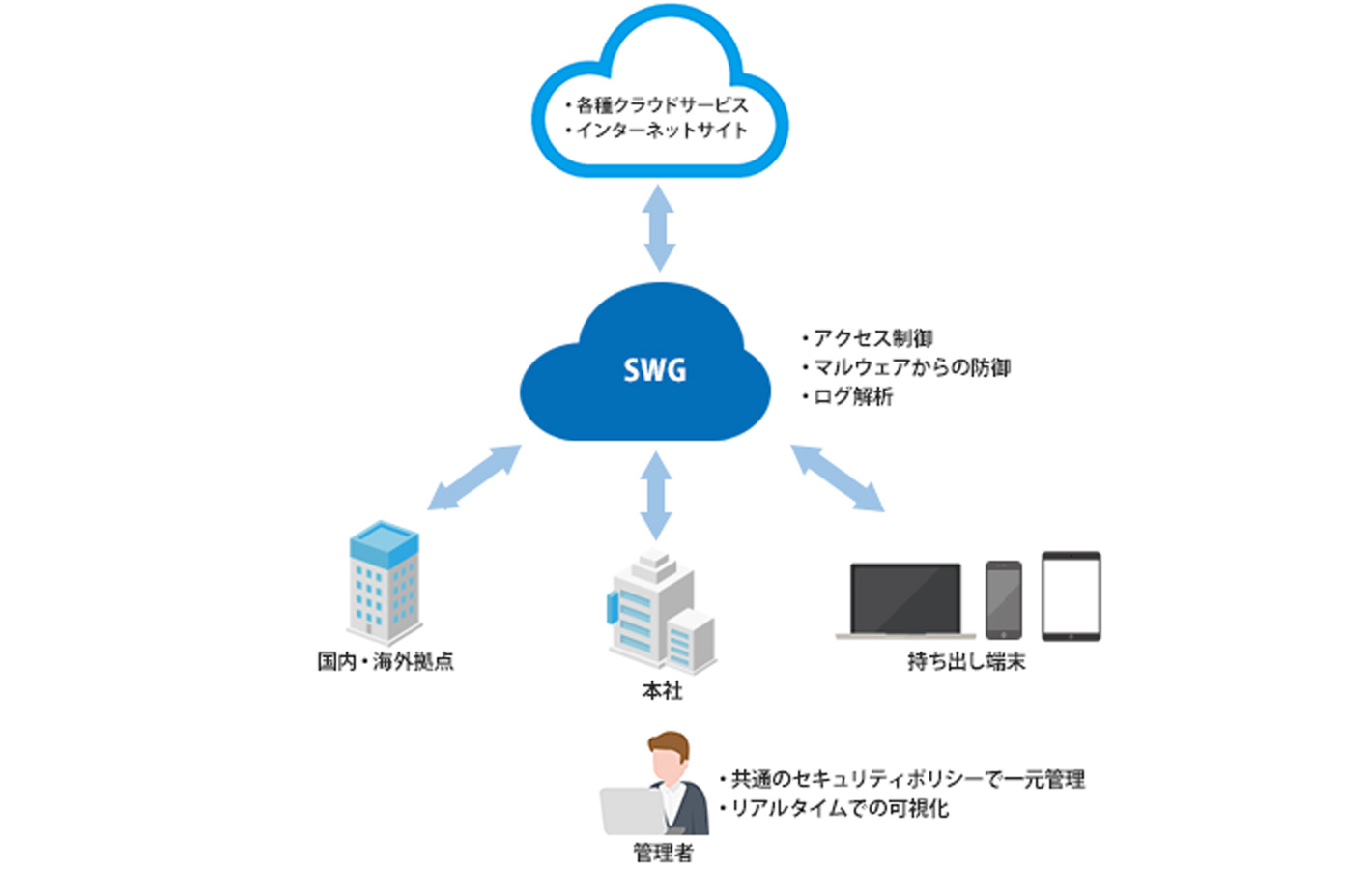

SWG

クラウドサービスやWebサービスなどインターネットへのアクセスに対し、社内だけでなく社外の端末にも共通のポリシー、アクセス制御を適用し、安全なアクセス環境を実現します。

クラウドサービスとして提供され、ハードウェアに依存しないため、拡張性を求められるテレワーク環境でもセキュリティ対策を迅速に実施可能です。

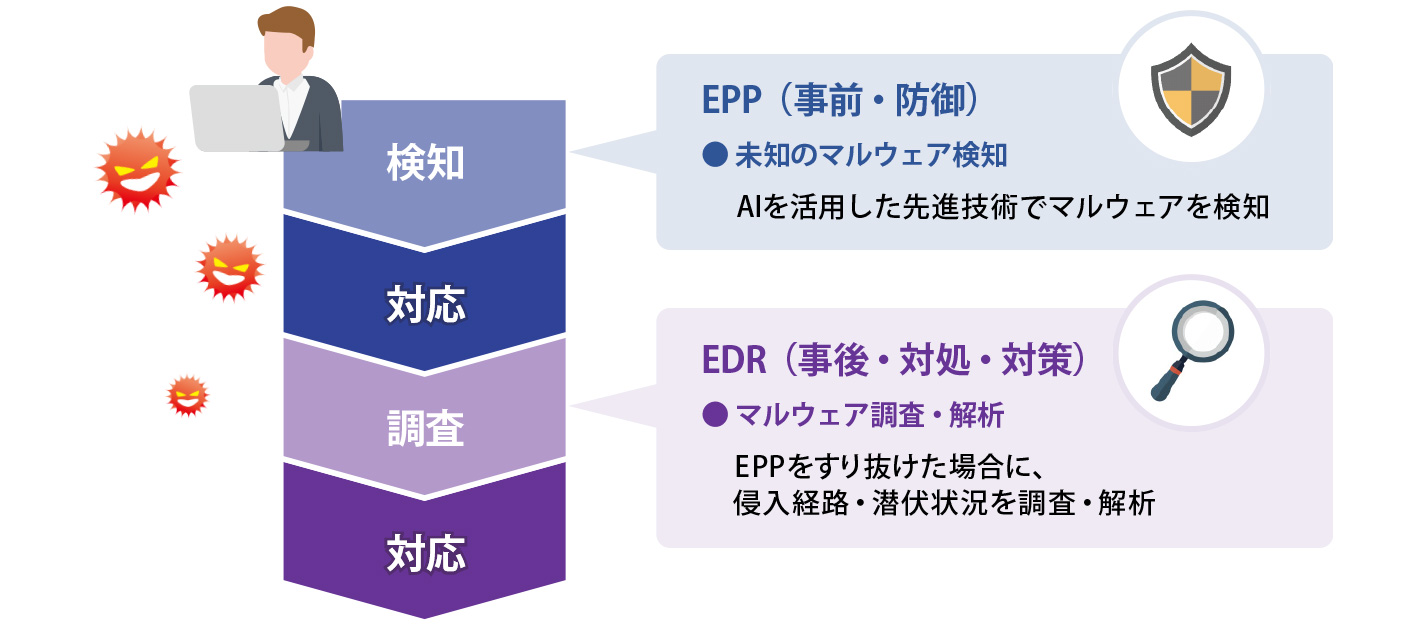

EPP/EDR

- EPP

エンドポイントに侵入しようとする既知・未知のマルウェアの検知・隔離を行います。

従来のパターンマッチング型のマルウェア対策製品とは異なり、AI技術を活用した製品を導入すれば、高精度に既知・未知のマルウェアの検知も可能です。 - EDR

エンドポイントに不審な動きがないかを常時監視し、マルウェアの侵入活動、システムファイルアクセス、レジストリ操作、メモリー操作など、エンドポイントがどのような被害を受けているのかを迅速に可視化することが可能です。

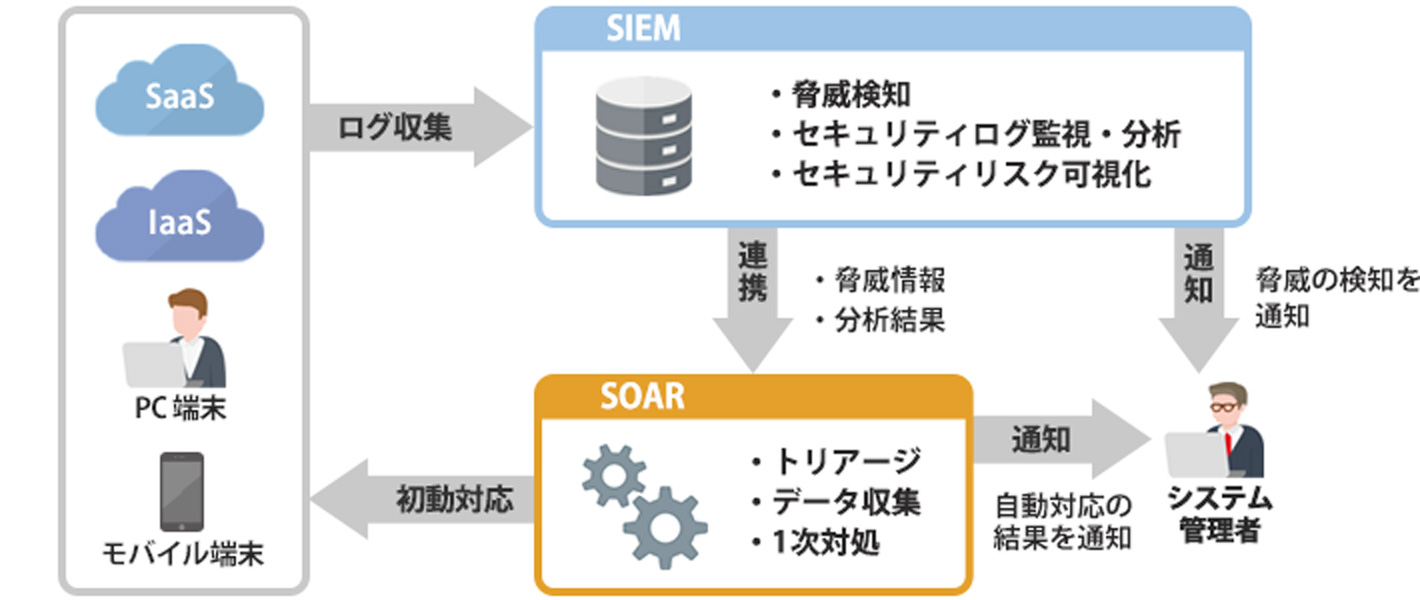

SIEM/SOAR

SIEMによりさまざまなデバイス・サービスからセキュリティイベントをリアルタイムに監視、分析し、セキュリティリスクを可視化。

さらに、SOARと連携することよりトリアージや1次対処などの業務を自動化・効率化し、セキュリティ運用・監視業務にかかる負荷を低減します。

※ 恒久的対応(復旧・再発防止など)は別途行う必要があります。

日立ソリューションズの特長

製品・サービス提案から設計・構築、サポートまでトータルに対応

日立ソリューションズはシステムインテグレータ企業としてゼロトラストセキュリティに関するプロダクト・サービスの豊富な知識を有しています。

お客さまの現状のセキュリティ課題を明確化し、マネジメントとシステムの両面を考慮した対策を提案します。確かな製品選定力で、お客さまの課題を解決するため、自社製品を含め国内外問わず多彩なプロダクトから選定します。

また、運用体制やリソースなどお客さまの実情に合った製品・サービスを提案し、設計・構築の支援、サポートまでシームレスに対応可能です。

ゼロトラストセキュリティ 主な製品・サービス

| 対策カテゴリー | 対策ソリューション | 製品・サービス | 概要 |

|---|---|---|---|

| アカウント管理 | IAM/IGA IAM:Identity and Access Management IGA:Identity Governance and Administration |

ID管理や認証・アクセス制御などをクラウド上でまとめて運用 | |

| MicrosoftのSaaS型認証基盤で、シングルサインオン、多要素認証、アクセス制御を提供 | |||

| Microsoftオンプレミス認証基盤(Active Directory)のログを分析し、組織やIDに対する脅威を検出・調査 | |||

| 「生体認証」と「電子署名」の技術を組み合わせることで利用者とシステム提供者の双方にとってより安全で便利な生体認証を実現する、世界で初めて実用化された新しい認証基盤 | |||

| 企業で利用している各サービスのIDを一元管理できる製品です。ユーザーが利用しているアクセス権の可視化や、IDの棚卸作業の一部自動化により、担当者の負担を低減 | |||

| ID・パスワードによる認証に、乱数表(マトリクスカード)や、ワンタイムパスワードトークンで認証などの新たな別のユーザー認証方式を付加し、認証を強化することが可能 | |||

| ネットワークセキュリティ | SSE/SASE(SWG/ZTNA(SDP)/CASB/DLP)

SSE:Security Service Edge SASE:Secure Access Service EdgeSWG:Secure Web Gateway ZTNA:Zero Trust Network Access SDN:Software Defined Perimeter CASB:Cloud Access Security Broker DLP:Data Loss Prevention |

次世代ファイアウォールの機能をクラウドで提供。拠点間通信やモバイル端末からのセキュアアクセスを実現 | |

| リモートワーク環境に適したセキュリティ機能をクラウドで提供。既存の設備を有効に活用し、社内外問わず安全な通信を実現 | |||

| 場所やデバイスを問わず、クラウドサービスやWebサイトへのセキュアなアクセス・利用を実現 | |||

| 社内環境やプライベートクラウドなどに対し、セキュアなリモートアクセスを実現 | |||

| ウェブコンテンツを無害化するSaaS型セキュリティサービスによりマルウェアの脅威を防止 | |||

| サンクションIT・シャドーITの可視化やクラウドサービス利用状況の把握、リアルタイムでの制御を実現 | |||

| 社内・社外を問わず、クラウドサービス・Webサイトへのアクセスの可視化、制御をリアルタイムで実現、セキュアな利用を可能に | |||

| SaaSアプリへのアクセス制御やデータの保護機能を提供 | |||

| エンドポイントセキュリティ | EPP (Endpoint Protection Platform) |

AI技術や、特許取得の独自技術を利用した挙動監視などによって、ランサムウェアなどさまざまな脅威を高精度にブロック。EDR機能も搭載 | |

| 人工知能を利用した検知エンジンを使用し、高精度にマルウェアを検知する次世代マルウェア対策製品。検知率99%以上※1を実現 | |||

| AI技術や振る舞いによる分析で、既知・未知問わず脅威を自動で検知・防御し、検知率99%以上を実現※2。EDR機能も搭載 | |||

| EDR (Endpoint Detection and Response) |

端末隔離や不正プロセスの停止など、インシデント発生時の対応を自動化し、迅速な対応と担当者の負荷軽減を実現。EPP機能も搭載 | ||

| 端末上のイベントをモニタリングしたうえで、脅威の可視化・分析・調査、迅速な対応を実現するEDR | |||

| 脅威の詳細調査や分析・迅速な対応はもちろん、専門家による24時間365日の監視や不審な挙動の手動調査も実施。EPP機能も搭載 | |||

| 端末上の脅威(マルウェアなど)に対する予防保護、侵害後の検出、自動調査、および対応 | |||

| MDR (Managed Detection and Response) |

CylancePROTECT、CylanceOPTICS、CylanceGATEWAYおよびサードパーティ製品のイベント情報から、BlackBerry社のアナリストがアラートを解析・調査 | ||

| セキュリティコンサルタントやホワイトハッカーといった専門技術者が、Trend Micro Apex Oneの運用から対策までのサイクルをワンストップで提供 | |||

| 日立ソリューションズのセキュリティエキスパートがFortinet社と連携し、お客さまのFortiEDRの運用を支援 | |||

| CrowdStrikeの分析結果をもとにインシデントの監視を行い、初動対応や横展開でマルウェア感染した端末も含めた脅威除去対応などをセキュリティのエキスパートが支援 | |||

| VMware Carbon Blackが検知した脅威イベントを監視し、重要度が高いイベントが発生した際には初動対応まで実施 | |||

| UEM (Unified Endpoint Management) |

スマートフォンやタブレット端末などのモバイルデバイスだけでなく、PCまで一元管理できる進化系UEM | ||

| UEM・MAM※3・MCM※4・MEM※5のさまざまな機能をシームレスに統合し、モバイル端末を最大限に活用可能 | |||

| MDM (Mobile Device Management) |

対象端末を一元管理し、デバイスセキュリティに対する保護設定の一括配布を実施 | ||

| DLP (Data Loss Prevention) |

組織の機密情報を含む電子メールやドキュメントを特定の条件で分類し、印刷や転送の制御などによる保護を提供 | ||

| アプリケーション保護 | |||

| CSPM (Cloud Security Posture Management) |

パブリッククラウド上のセキュリティ設定を監査・レポーティングし、脅威の付け入る隙が発生しやすいクラウド環境を分析。パブリッククラウドの安全な利用を実現 | ||

| パブリッククラウド上のシステムやサービスの本番環境や開発環境におけるセキュリティリスクをまとめて検出、パブリッククラウド環境の安全な利用を支援 | CWPP (Cloud Workload Protection Platform) |

パブリッククラウド上のセキュリティ設定を監査・レポーティングし、脅威の付け入る隙が発生しやすいクラウド環境を分析。パブリッククラウドの安全な利用を実現 | |

| SSPM (SaaS Security Posture Management) |

企業で導入・利用されているさまざまなSaaSのセキュリティ設定の不備、過剰なアクセス権限設定、不審なアプリケーションからのアクセスの有無などを監視・検知・可視化するSSPMサービス | ||

| EASM (External Attack Surface Management) ※外部攻撃対象領域(アタックサーフェス)管理 |

インターネットに公開されているサーバーの探索、脆弱性診断を行うことで、効率的に攻撃の糸口をなくし、攻撃のターゲットに選定されないことを支援 | ||

| 分析・可視化・自動化 |

SIEM/SOAR

SIEM:Security Information and Event Management SOAR:Security Orchestration and Automation Response |

さまざまなシステムログを一元的に検索・分析・可視化することで、脅威の早期発見と被害の低減に貢献するとともに、自動化によってインシデント対応を支援 | |

| SIEM | 企業内の多様なデータを横断的に高速検索・分析、AIと連携して要約や回答を生成。システムの稼働状況の可視化やセキュリティ脅威のリアルタイム検知によりセキュリティ対策も支援 | ||

| XDR(Extended Detection and Response) | さまざまなネットワーク製品、セキュリティサービス、EDRなどと連携。 AIを活用し統合的に相関分析・機械学習を行うことでサイバー攻撃の脅威を自動検知、早期対応を実現するOpen XDRプラットフォーム |

||

| シグネチャ、振る舞い、AI技術、アプリケーションのプロセス監視などによりマルウェアや脆弱性を悪用した攻撃を防御。EDR機能も搭載 |

※1 2018年4月NSS Labs調べ、※2 AV-Comparatives社の評価結果(2021年)、※3 MAM:Mobile Application Management、

※4 MCM:Mobile Content Management、※5 MEM:Mobile Email Management

動画で解説!今すぐわかるゼロトラストセキュリティ

「ゼロトラストモデル」とは ―クラウド時代の次世代セキュリティモデル―

【5分でわかるセキュリティコラム】