次世代ファイアウォール

Palo Alto Networks PAシリーズは、世界ではじめてアプリケーションを制御する機能を搭載した次世代ファイアウォールです。そして、ファイアウォール市場ではじめて製品化された次世代ファイアウォールです。

では、PAシリーズの“次世代”とは何を意味するのでしょうか。近年、数多く市場に出回るようになってきた他社製“次世代”とは何が違うのか。詳しくご説明いたします。

従来型ファイアウォールの問題点

従来型のファイアウォールの基本設計は20年以上前に実施されたものです。現在でも十分に役割を果たすことができるでしょうか?

従来型のファイアウォールは穴だらけ??

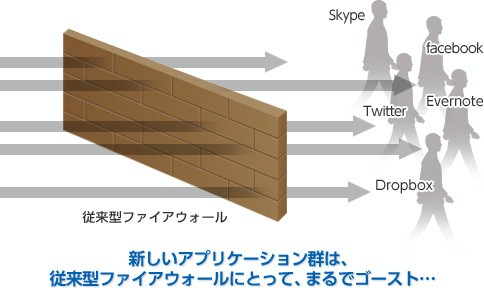

当時は、各アプリケーションがそれぞれルールを守って、ネットワークを利用してきました。たとえば、Telnetは23番ポート、DNSは53番ポート、POP3は、110番ポートというように、それぞれ定められたポートを行儀よく利用していました。従来型ファイアウォールは、ポートの開閉を制御することにより、セキュリティを確保することができましたが、昨今、注目を集めている新しいアプリケーション群(facebook、Dropbox、EverNote、Skypeなど)は、WEBブラウザーで利用する80/443ポートなど、企業活動において閉塞できないポートを利用して通信を実施しています。昨今のアプリケーションは、トラフィックをポートでしか見ない従来型のファイアウォールでは、まったく制御を行うことはできません。

制御どころか、どのような利用がされているかを把握することすらできません。

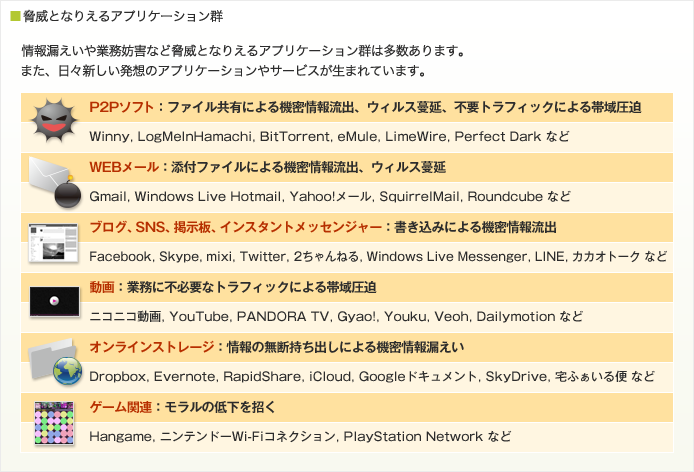

UTM(統合脅威管理)機能を適用しているから安心??

特定のURLへアクセスするアプリケーション(facebook、Twitterなど)は、URLフィルタリングで、接続を抑止可能です。しかし、ネット上に無数にあるプロキシを経由するなど、ファイアウォールを回避することは容易に検討可能です。また、P2P型のアプリケーションなどについては、抑止することはできません。

現在のUTM性能に満足ですか?? ログを活用できていますか??

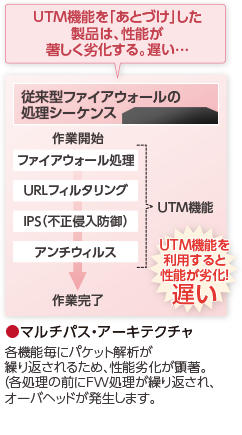

SSGなど従来型ファイアウォールでは、高速なFW処理(ASIC)に低速なUTM処理を後付けした仕組みから、UTM機能利用時は、全体のパフォーマンスが大きく低下しています。また、それぞれの処理プロセスで個別にログが出力されるため、ログも煩雑です。

次世代ファイアウォールで何ができるのか?

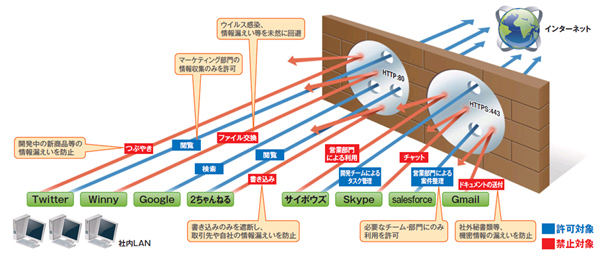

次世代ファイアウォールは、トラフィック内のアプリケーションを識別し可視化、制御することができます。たとえば、WEB閲覧を許可(80番ポートを許可)した状態で同じポートを利用するアプリケーションを識別し制御することが可能です。

Palo Alto Networks社のPAシリーズは、世界ではじめてアプリケーションを制御する機能を搭載した次世代ファイアウォールです。

そして、ファイアウォール市場ではじめて製品化された次世代ファイアウォールです。

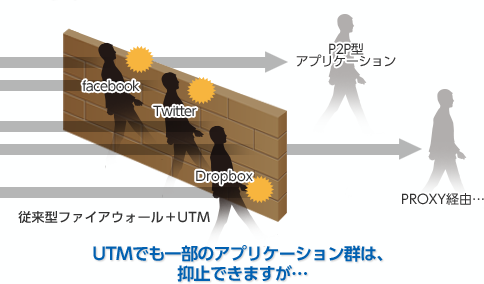

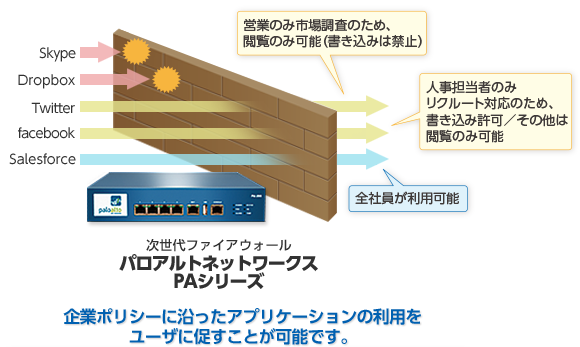

次世代ファイアウォールは、禁止したいアプリケーションを遮断し、認められたアプリだけを特定の利用者に許可することができます。

上図では、Twitterの場合、マーケティング部門の方だけ、「閲覧」を許可し、それ以外の社員の方には、アクセスを禁止しています。

Winnyはもちろん、全員禁止。SalesForceは、営業部門の方だけ利用許可しています。

次世代ファイアウォールのどこが「次世代」かというと、『アプリケーションをきちんと識別し、制御できる』ということが「次世代」である所以とご認識ください。

他社製ファイアウォールのアプリケーション識別と何が違うのか?

PAシリーズがサポートするアプリケーション識別機能と他社製ファイアウォールがサポートする機能とは以下の2点が異なります。

- アプリケーション制御するトラフィックの範囲が違う

- 制御できるアプリケーションが違う

他社製ファイアウォールのアプリケーション識別

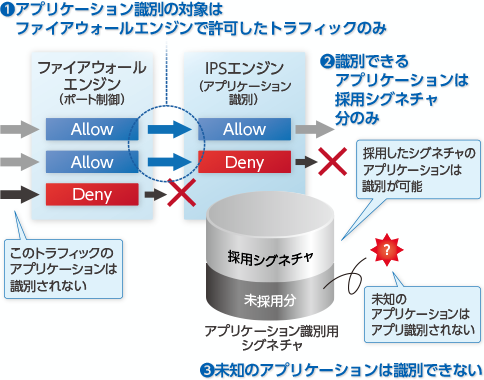

(1)他社製ファイアウォールのアプリケーション識別はUTM機能の一部(IPS(=侵入防御システム)機能)としてサポートしています。IPS機能は、ファイアウォールエンジンで許可されたトラフィックを適用対象とします。つまり、IPSベースのアプリ識別の場合、ファイアウォールで許可したトラフィックが、アプリケーション識別の対象となり、ファイアウォールエンジンで拒否されたトラフィックはアプリケーション識別の対象になりません。ポート偽装して、当該ポートで接続を試みたアプリケーションがあっても、その履歴を把握することはできません。これでは、リスクを把握することはできません。

(2)IPSベースのアプリケーション識別の場合、アプリケーション識別用のシグネチャの選択が必要です。選択しなかったシグネチャ分のアプリケーションは識別することはできません。IPSエンジンは、採用するシグネチャ数の増加に伴い、性能が劣化する可能性があり、運用開始後も選択するシグネチャの管理と、性能管理にも留意が必要です。インシデント発生時も、ファイアウォールエンジン、IPSエンジンそれぞれで、ログが出力されます。ファイアウォールエンジンのトラフィックログには、アプリケーションの情報は包含していませんのでIPSログ中のアプリケーション情報との付き合わせが必要になり、管理者にログ閲覧のスキルが必要な点と、調査に時間を要する可能性を懸念されます。

(3)標的型攻撃用に新たに開発されたアプリケーション(未知のアプリケーション)はもちろんシグネチャはありませんので、識別、制御することはできません。

PAシリーズのアプリケーション識別

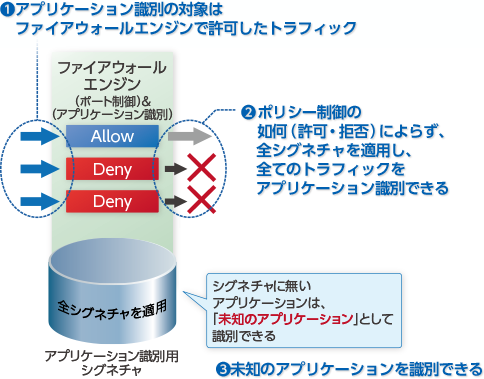

(1)PAシリーズは、アプリケーション識別を実施する前提で、新規開発されたファイアウォールエンジン(詳しくはこちら)を搭載しています。ポリシー適用などのトラフィック制御とアプリ識別を同時に実施できファイアウォールエンジンに到達する全てのトラフィックをアプリケーション識別の対象としています。これにより、貴社が直面しているリスクの把握ができ、実施すべきセキュリティ対策の検討を推進することができます。ファイアウォールエンジンでアプリ識別を実施するため、トラフィックログにアプリケーション情報を包含しています。インシデント発生時、調査を効率よく実施することが可能です。

(2)PAシリーズは、アプリケーション識別用の全シグネチャをデフォルトで適用しています。そのため、シグネチャの選定などの管理作業が不要です。また、全シグネチャの適用を前提にファイアウォールエンジンを開発しており、性能が安定してます。

(3)シグネチャにないアプリケーションは「未知のアプリケーション」(unknown)として識別可能です。攻撃者が新規開発したアプリケーションなど未知の脅威を把握し、必要なセキュリティ対策を実施可能です。

解決策はPAシリーズへのリプレース

従来型ファイアウォールでは、新しいアプリケーションの脅威に、十分な対応を実施することはできません。今、「次世代ファイアウォール」のPAシリーズだからこそ、できることがあります。

PAシリーズへのリプレースは、「情報漏洩」を防止し、「企業活動を活性化」することができます

従来型のファイアウォールは、「外部からの脅威」にのみ対応していました。PAシリーズなら「内部からの脅威」を制御し、情報漏洩を防止できます。

Facebookが企業のリクルート活動に利用されるなど、アプリケーションの一部では、新しい企業活動として適用検討が進んでいます。新しいアプリケーション群は、利便性や有用性が高い一方で、ファイル転送や、掲示板への書き込みほか、使い方を誤れば、情報漏洩や企業の信用失墜にもつながりかねない一面も持ち合わせています。

企業として、「新しいアプリケーション群をどのように適用するか?」をポリシーとして定義することは非常に重要です。しかし、現状では新しいアプリケーション群の利用は、企業での適用より、ユーザー利用が先行していますので、企業ポリシーとして利用を禁止しても、ユーザー側の業務効率や利便性の追求といった意識により、無断で利用される可能性があります。

PAシリーズは、企業ポリシーに強制力を与えることができます。情報漏洩を防止などのリスクを排除しつつ、新しいアプリケーション群を正しく適用できるので、さまざまな企業活動を活性化することができます。

「誰が何時、どのアプリケーションで、何処へアクセスしているか?」を把握できるので、セキュリティ上のリスクを明確にできます

従来型ファイアウォールでは認識できないアプリケーションも、ログ情報から利用状況を<可視化>できます。また、攻撃傾向も<可視化>によって、容易に把握できるので、企業のセキュリティ対策の検討に生かすことができます。

PAシリーズなら、UTM機能を利用しても性能劣化しません

従来型ファイアウォールは、高速なファイアウォール処理(ASIC)にUTMの追加機能を後付けしているため、機器全体の性能が劣化しています。

よくあるご質問

- 次世代ファイアウォール Palo Alto Networks PAシリーズは、WAFやIPSの代わりとして導入できますか?

-

Threat Preventionの機能を基本に、WAFやIPSにはないPAシリーズの特長であるアプリケーション可視化・ファイアウォール制御、高スループット、コストパフォーマンスも含めて考慮し、ご提案させていただきます。

- 日立ソリューションズではPAシリーズをいつから販売していますか?

-

2008年9月より販売を開始しております。取り扱い機種につきましてはラインアップをご確認ください。

- 導入事例はありますか?

-

導入事例がございます。詳細は下記のPAシリーズ導入事例ページをご覧ください。

- PAシリーズについて見る